Em uma era dominada pela digitalização, ataques de phishing HTTPS tornou-se uma das principais preocupações para empresas e indivíduos. O ícone do cadeado de segurança, representando o protocolo HTTPS, é frequentemente visto como um selo de segurança e confiabilidade.

No entanto, essa percepção tem sido habilmente explorada por cibercriminosos, que estão usando certificados SSL para mascarar seus ataques de phishing HTTPS, enganando até mesmo os usuários mais cautelosos.

Este artigo visa desvendar os mitos em torno do HTTPS e oferecer insights sobre como proteger sua organização contra essas ameaças ocultas.

O que é phishing?

Phishing é uma prática fraudulenta em que cibercriminosos tentam obter informações sensíveis, como senhas, dados bancários e informações pessoais, enganando as vítimas por meio de comunicações dissimuladas.

Esta técnica de engenharia social normalmente envolve o envio de emails, mensagens de texto ou ligações, que parecem ser de fontes confiáveis, como bancos, empresas ou até mesmo colegas de trabalho.

Os ataques de phishing geralmente induzem as vítimas a clicar em links maliciosos, baixar arquivos infectados com malware ou fornecer informações diretamente em sites falsificados que imitam perfeitamente os verdadeiros. A crescente sofisticação dessas fraudes torna essencial que os usuários de internet estejam constantemente vigilantes.

Para se proteger contra phishing, é crucial não clicar em links de emails ou mensagens não solicitadas, especialmente se pedirem informações pessoais. Sempre verifique a URL de websites antes de inserir quaisquer dados e desconfie de comunicações que criem um senso de urgência ou medo.

Phishing e o cadeado de segurança

Fomos ensinados a procurar o ícone do cadeado de segurança ao navegar na web, vendo-o como um sinal de que um site é seguro e confiável. Infelizmente, essa noção simplista tem se tornado perigosa.

O protocolo HTTPS e o ícone do cadeado de segurança indicam que os dados transmitidos entre o navegador do usuário e o servidor web são criptografados, tornando-os inacessíveis para interceptadores mal-intencionados. Porém, isso não garante a legitimidade ou a “boa intenção” do site.

A obtenção de um certificado SSL, que habilita o protocolo HTTPS, envolve a verificação da propriedade do domínio por uma Autoridade Certificadora.

Mesmo com o cadeado de segurança pode ser phishing

Isso significa que, enquanto um site de phishing HTTPS pode não ter acesso direto aos dados inseridos por um usuário (graças à criptografia), ele ainda pode apresentar conteúdo enganoso ou malicioso com a aparência de ser seguro.

Além disso, com a crescente facilidade e acessibilidade para obter certificados SSL, muitos cibercriminosos estão adquirindo-os para seus sites de phishing. Isso lhes permite exibir o ícone do cadeado, explorando a confiança do usuário no símbolo.

Uma pesquisa recente revelou que um número significativo de sites de phishing agora usa HTTPS, tornando ainda mais difícil para os usuários comuns distinguirem sites legítimos de fraudulentos apenas com base na presença do cadeado.

Como identificar um ataque phishing?

- Imagine a seguinte situação: você recebe um e-mail muito parecido com o do seu banco habitual. No conteúdo do e-mail, há um convite para verificar a nova interface de usuário ou atualizar os detalhes da sua conta, algo simples e corriqueiro.

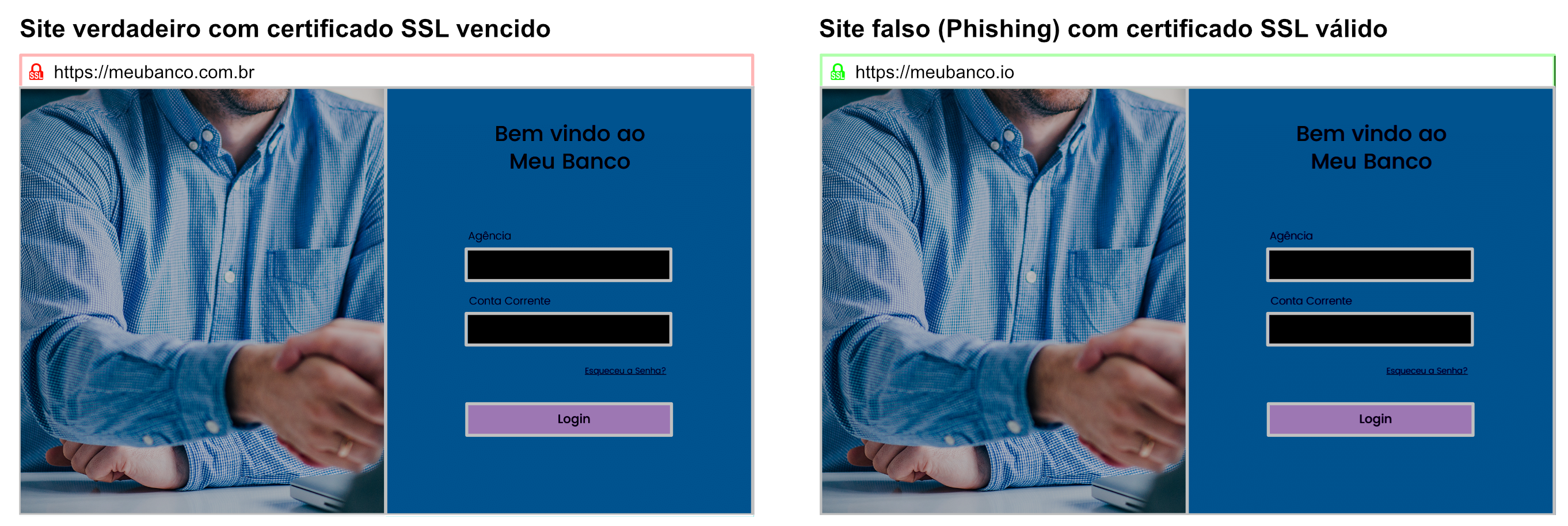

- O link contido no e-mail direciona para um site incrivelmente parecido com o do seu banco, a semelhança é impressionante. O endereço do site original do banco é “meubanco.com.br”, mas neste caso, o endereço do site para o qual o e-mail o levou é “meubanco.io”.

O detalhe do domínio é sutil e a grande maioria dos usuários não percebem.

- O site parece legitimamente seguro, exibe o ícone do cadeado de segurança que você aprendeu a confiar, localizado ao lado do URL na barra de endereços do navegador.

- Incentivado a prosseguir, você insere a agência, o número da conta e sua senha. Os dados são preenchidos, mas surge na tela uma mensagem de senha incorreta. Imediatamente após, você é redirecionado automaticamente para o site original do banco, “meubanco.com.br”.

- Com a sensação de uma simples falha, você tenta novamente, desta vez tendo cuidado para não errar a senha. O acesso ao sistema bancário funciona perfeitamente neste segundo intento.

- No entanto, o cibercriminoso já obteve acesso aos seus dados bancários. Durante a tentativa falha no site de phishing, suas informações foram capturadas enquanto você acreditava estar inserindo-as no site original do seu banco.

- Esta situação alarmante pode ocorrer com qualquer site que exija informações de acesso, desde bancos a sites de comércio eletrônico.

O objetivo do atacante varia de acordo com suas metas específicas – seja roubar dinheiro diretamente por meio de transações fraudulentas, obter acesso a uma conta para outra forma de fraude ou até mesmo vender esses detalhes de acesso a terceiros na DarkWeb.

Entender este tipo de ataque e saber identificar as sutilezas que denunciam um site de phishing é essencial para navegar com segurança na era digital.

Lembre-se sempre de verificar o URL, até mesmo quando o site aparentar ser seguro devido à presença do ícone do cadeado.

Mantenha-se sempre atualizado e consciente dos perigos on-line para proteger suas informações pessoais e financeiras.

Quais são os tipos de ataques de phishing?

Phishing Tradicional (Email Phishing)

- Descrição: Envolve o envio de e-mails que se passam por comunicações legítimas de empresas conhecidas, direcionando as vítimas para sites falsos onde são solicitadas informações pessoais ou financeiras.

- Exemplo: Um e-mail fingindo ser do seu banco, pedindo para você confirmar suas informações de conta.

Spear Phishing

- Descrição: Um ataque mais direcionado e personalizado, onde o atacante pesquisa sobre a vítima para criar uma mensagem mais convincente.

- Exemplo: Um e-mail aparentemente vindo de um colega de trabalho, mencionando detalhes específicos da empresa.

Whaling

- Descrição: Um tipo de spear phishing que visa indivíduos de alto perfil ou alto nível dentro de uma organização, como CEOs ou outros executivos.

- Exemplo: Um e-mail que parece ser do CFO da empresa solicitando a transferência de fundos para uma conta específica.

Vishing (Voice Phishing)

- Descrição: Envolve o uso de chamadas telefônicas para obter informações pessoais ou financeiras. Os atacantes podem usurpar números de telefone legítimos para parecer mais confiáveis.

- Exemplo: Uma chamada de alguém fingindo ser do suporte técnico da empresa, pedindo para confirmar detalhes de acesso à rede.

Smishing (SMS Phishing)

- Descrição: Utiliza mensagens de texto SMS para induzir as vítimas a clicar em links maliciosos ou fornecer informações pessoais.

- Exemplo: Uma mensagem dizendo que a sua conta em uma certa rede social será bloqueada a menos que você clique em um link e confirme suas informações.

Clone Phishing

- Descrição: Envolve o uso de um e-mail legítimo que já foi enviado anteriormente, mas cloná-lo e modificar os links ou anexos para versões maliciosas.

- Exemplo: Um e-mail que parece ser uma atualização de segurança de uma empresa com a qual você tem uma conta, mas com links que levam ao site de phishing.

Pharming

- Descrição: Diferente dos outros tipos que exigem que a vítima clique em um link, o pharming redireciona os usuários de um website legítimo para um website fraudulento sem que eles percebam.

- Exemplo: Modificações no servidor DNS que redirecionam os visitantes do site bancário real para um site idêntico falso.

CEO Fraud (Business Email Compromise – BEC)

- Descrição: Os atacantes se fazem passar por um executivo da empresa para persuadir funcionários a realizar transferências bancárias ou divulgar informações sensíveis.

- Exemplo: Um e-mail fingindo ser o CEO pedindo ao departamento financeiro para realizar uma transferência urgente.

Social Media Phishing

- Descrição: Uso de plataformas de redes sociais para enviar mensagens enganosas ou criar perfis falsos com o intuito de roubar informações.

- Exemplo: Uma mensagem direta no Facebook ou LinkedIn solicitando que você clique em um link para ver um documento importante.

Como evitar phishing?

Em um cenário onde os cibercriminosos estão constantemente adaptando suas táticas, é essencial que as empresas estejam um passo à frente, implementando práticas robustas de segurança.

Aqui estão algumas estratégias detalhadas que as organizações podem adotar para se protegerem contra ameaças de ataques de phishing HTTPS:

Educação e treinamento contínuo:

A primeira linha de defesa é sempre o usuário final. Investir em treinamento regular e atualizado para funcionários pode ajudar a identificar e evitar tentativas de phishing.

Realize sessões de treinamento periódicas, simulando ataques de phishing HTTPS para testar e educar os funcionários.

Verificação rigorosa de URLs e certificados:

Ensine os usuários a verificar a URL do site e os detalhes do certificado SSL antes de inserir qualquer informação.

Implemente ferramentas que destacam ou alertam sobre URLs suspeitas de ataques de phishing HTTPS e forneça guias sobre como os usuários podem manualmente verificar os certificados SSL.

Monitoramento proativo:

Mantenha um olhar atento sobre a presença online de sua empresa. Monitorar ativamente a web em busca de cópias fraudulentas de suas páginas pode ajudar a detectar e neutralizar ameaças de forma ágil.

Use serviços de monitoramento de marca e phishing para identificar sites fraudulentos que imitam sua marca.

Comunicação clara com os clientes:

Mantenha seus clientes informados sobre potenciais riscos e o que sua empresa está fazendo para protegê-los.

Crie uma seção dedicada em seu site para atualizações de segurança e envie comunicações regulares, especialmente em resposta a ameaças conhecidas.

Implementação de soluções segurança avançadas:

Além de soluções de segurança tradicionais, é essencial adotar ferramentas específicas para gerenciar e monitorar seus certificados SSL/TLS. Estas ferramentas ajudam a garantir que os certificados estejam sempre atualizados, válidos e configurados corretamente, reduzindo o risco de vulnerabilidades.

Solução para ataques de phishing:

Eval é parceira oficial Keyfactor

A Keyfactor é uma empresa líder em gerenciamento de identidades e soluções de segurança de acesso, que auxilia organizações em todo o mundo a proteger seus dados confidenciais e garantir a integridade de seus sistemas.

Como parceira oficial da Keyfactor, a Eval está profundamente comprometida em auxiliar nossos clientes na implementação de práticas de segurança efetivas. Nosso objetivo é garantir a proteção das chaves de assinatura de código e a conformidade com os padrões do setor.

Juntos, trabalharemos para oferecer soluções personalizadas e inovadoras, considerando as necessidades específicas de cada cliente.

A parceria nos permite fornecer um serviço ainda melhor aos nossos clientes, combinando nossa experiência em segurança de software com a expertise da Keyfactor em assinatura de código e gerenciamento de certificados SSL/TLS.

Entre em contato com a Eval para saber mais sobre como nossa parceria com a Keyfactor pode ajudá-lo a fortalecer a segurança de seu software e garantir a integridade de suas operações.

Aproveite a oportunidade de trabalhar com a Eval e o Keyfactor para garantir a máxima proteção e eficiência em suas operações de software.

Estamos comprometidos em oferecer as melhores soluções de segurança para atender às suas necessidades específicas e garantir a tranquilidade que você merece.

Sobre a Eval

Com uma trajetória de liderança e inovação que remonta a 2004, a Eval não apenas acompanha as tendências tecnológicas, mas também estamos em uma busca incessante para trazer novidades oferecendo soluções e serviços que fazem a diferença na vida das pessoas.

Com valor reconhecido pelo mercado, as soluções e serviços da Eval atendem aos mais altos padrões regulatórios das organizações públicas e privadas, tais como o SBIS, ITI, PCI DSS, e a LGPD. Na prática, promovemos a segurança da informação e o compliance, o aumento da eficiência operacional das empresas, além da redução de custos.

Inove agora, lidere sempre: conheça as soluções e serviços da Eval e leve sua empresa para o próximo nível.