O aumento dos ataques cibernéticos em 2024 exige que as empresas adotem uma postura proativa em relação à segurança digital. Com a crescente sofisticação das ameaças por causa da Inteligência Artificial, é fundamental que as organizações revisitem suas políticas de segurança, invistam em tecnologias avançadas e promovam uma cultura de cibersegurança.

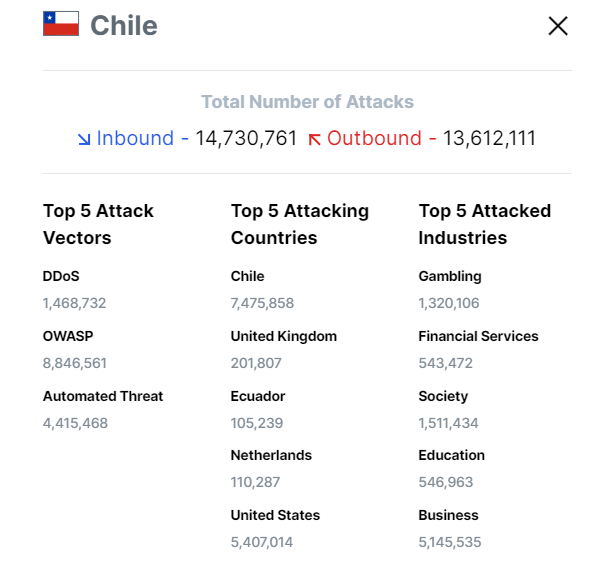

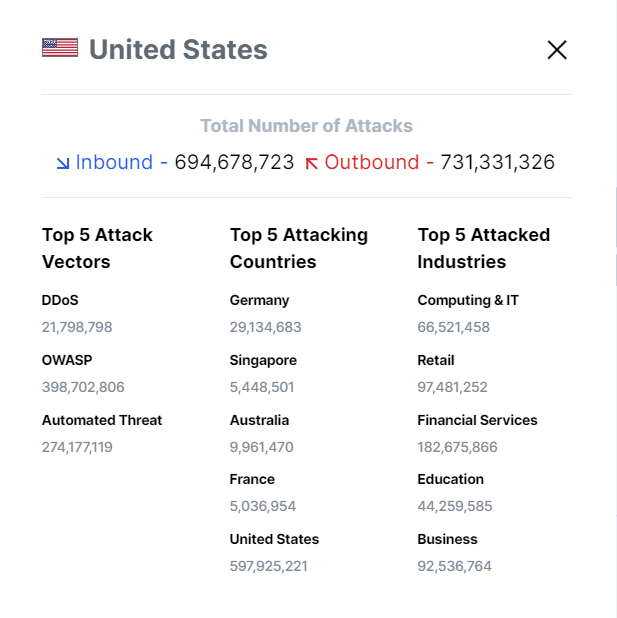

Para que você entenda melhor o cenário sobre os ataques cibernéticos de 2024, colocamos nesse artigo algumas imagens da quantidade de ataques em tempo real que o Cyber Threat Attack Map da Imperva traz.

Saiba mais: Conteúdos relevantes para suas estratégias de proteção de dados

A Evolução dos Ataques Cibernéticos

Desde os primeiros registros na década de 1980, os ataques cibernéticos passaram por uma significativa evolução. Começando com o vírus Morris em 1988, que se espalhou por computadores nos Estados Unidos, até os ataques DDoS que afetaram gigantes como eBay, Yahoo e CNN no início dos anos 2000.

Nos últimos anos, os cibercriminosos adotaram técnicas cada vez mais sofisticadas, como: phishing, ransomware e ataques personalizados a empresas e indivíduos.

Em 2023, a Trend Micro bloqueou 14,17 milhões de ameaças de ransomware. Os ataques estão se tornando mais inteligentes, abandonando o spam em massa para focar em alvos cuidadosamente selecionados.

Por isso, você precisa entender que a cibersegurança é uma questão técnica e uma prioridade estratégica. O Cyber Threat Attack Map é um recurso valioso que ilustra em tempo real a magnitude e a frequência dos ataques cibernéticos.

Com base nos dados mais recentes, os ataques DDoS (Distributed Denial of Service) têm se tornado cada vez mais comuns, com um aumento de 106% em seu volume. Esses ataques podem custar até R$ 33 mil por minuto para as empresas afetadas, evidenciando a urgência de uma resposta eficaz.

Sua Defesa Precisa Evoluir: Soberania Operacional, de Software e de Dados

Em um cenário de crescentes ameaças cibernéticas, a soberania operacional, de software e de dados assume um papel crucial. As empresas devem garantir que suas operações, sistemas e dados estejam sob seu controle e sejam protegidos de interferências externas. Isso envolve soberania:

Operacional: Ter a capacidade de manter suas operações em funcionamento, mesmo diante de ataques cibernéticos.

Software: Utilizar soluções de software confiáveis e seguras, evitando dependência de fornecedores externos.

Dados: Garantir que os dados da empresa estejam seguros e acessíveis apenas por pessoas autorizadas.

Investir na soberania operacional, de software e de dados é fundamental para mitigar riscos e garantir a continuidade dos negócios em um ambiente digital cada vez mais desafiador.

Tipos Comuns de Ataques Cibernéticos

Os ataques mais frequentes incluem:

- Ataques DDoS: Visam sobrecarregar um servidor, tornando-o inacessível.

- Phishing: Técnicas de engenharia social para roubar credenciais de acesso.

- Ransomware: Malware que criptografa dados e exige pagamento para a recuperação.

Esses tipos de ataques não apenas causam prejuízos financeiros, mas também comprometem a reputação das empresas. Portanto, é crucial que as organizações implementem medidas de segurança robustas.

Revisão de Políticas de Segurança

Revisitar as políticas de segurança é essencial. Isso inclui:

Avaliações regulares: Realizar auditorias de segurança para identificar vulnerabilidades.

Treinamento de funcionários: Promover uma cultura de cibersegurança, educando os colaboradores sobre as melhores práticas.

Protocolos de resposta a incidentes: Estabelecer um plano claro para responder a ataques cibernéticos, minimizando danos.

Investimento em Tecnologias Avançadas

Investir em tecnologias de segurança é uma necessidade. Soluções como firewalls de próxima geração, sistemas de detecção de intrusões e ferramentas de monitoramento contínuo podem ajudar a proteger as redes corporativas.

Além disso, a implementação de inteligência artificial para detectar anomalias em tempo real pode ser um diferencial importante.

Promovendo uma Cultura Organizacional de Cibersegurança

A cibersegurança deve ser uma responsabilidade compartilhada. Isso significa que todos os níveis da organização, desde a alta administração até os colaboradores, devem estar engajados. Incentivar a comunicação aberta sobre segurança, além de realizar simulações de ataques, pode aumentar a conscientização e a prontidão da equipe.

Imperva WAAP

O Imperva WAAP (Web Application and API Protection) é uma solução que oferece proteção abrangente contra ameaças cibernéticas, incluindo ataques DDoS e vulnerabilidades em aplicações web. Com recursos avançados de segurança, o WAAP ajuda as empresas a mitigar riscos e proteger suas operações online de forma eficaz.

Plataforma CipherTrust da Thales

A Plataforma CipherTrust da Thales é uma solução robusta que se destaca na proteção de dados sensíveis em ambientes híbridos e na nuvem. Com recursos como criptografia, gerenciamento de chaves e controle de acesso, a CipherTrust permite que as organizações mantenham a conformidade com regulamentações e protejam suas informações críticas.

Além disso, a plataforma oferece integração com diversas aplicações e infraestrutura, garantindo que os dados estejam sempre seguros, independentemente de onde estejam armazenados. Essa abordagem abrangente é vital para enfrentar os desafios de segurança em um cenário de ameaças cibernéticas em constante evolução.

Diante do cenário atual de ataques cibernéticos em 2024, as empresas não podem se dar ao luxo de serem reativas. A implementação de políticas de segurança robustas, o investimento em tecnologias avançadas e a promoção de uma cultura de cibersegurança são passos essenciais para proteger os ativos digitais e garantir a continuidade dos negócios.

Entre em contato com a Eval e conquiste soberania na proteção de dados.