Si le preocupan la seguridad y la privacidad de los datos, es posible que haya oído hablar del cifrado para aplicaciones de comunicación, aunque sólo sea superficialmente.

Es más, es posible que su interés por el tema haya surgido a raíz de la noticia de una filtración o un robo.

Se trata de una realidad que ha crecido en los últimos años. Cada vez nos preocupamos más por nuestra información y la tecnología tiene un impacto directo en nuestras rutinas.

¿Quién iba a pensar, por ejemplo, que el teléfono móvil llegaría a ser tan importante para nosotros? Pero no por su funcionalidad original, hacer y recibir llamadas, ya que las apps de mensajería prácticamente han condenado las llamadas telefónicas.

¿Tiene idea de cuántos mensajes se han recibido y enviado en las últimas horas a través de las principales herramientas de este tipo? ¿Y cuántos han sustituido una conexión?

Miles de mensajes diarios

Los brasileños envían miles de mensajes cada día a amigos, familiares, compañeros de trabajo y otros. En el mundo se envían cada día una media de 55.000 millones de mensajes a través de WhatsApp.

Incluso servicios como WhatsApp se han convertido en estratégicos para las empresas. Consideradas herramientas de venta, las aplicaciones de mensajería ayudan a muchos empresarios a impulsar la economía.

Debido a esta importancia, queremos que los mensajes queden restringidos únicamente a las partes interesadas. Suelen ser conversaciones privadas en las que se tratan asuntos personales y estratégicos.

Dada la frecuencia con la que todos utilizamos estas herramientas, cada vez es más importante proteger la privacidad y la información personal.

Una forma de hacerlo es utilizar el cifrado para las aplicaciones de comunicación.

Definición de criptografía

Antes de analizar quién adopta el cifrado para las aplicaciones de comunicación de extremo a extremo, conviene recordar el concepto básico de la mensajería segura.

Los sistemas de seguridad para las comunicaciones existen desde hace siglos. Básicamente, se trata de hacer llegar un mensaje o información a un destino sin que ninguna persona no autorizada pueda leerlo.

En la práctica, con la ayuda de Internet, enviamos a diario muchos datos privados a otros ordenadores o servidores.

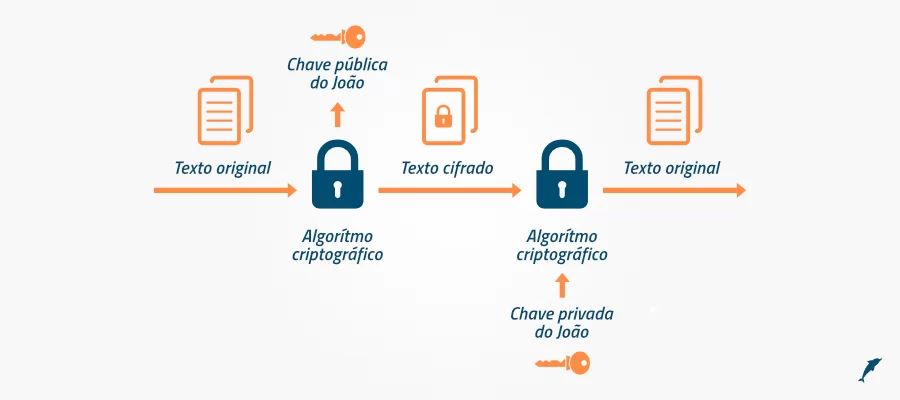

La encriptación toma tus datos y los codifica, haciendo imposible que alguien que los intercepte pueda leerlos o entenderlos.

Cuando llegan al destinatario, los datos vuelven a su forma original para que puedan ser leídos y comprendidos.

Los datos sin cifrar se denominan texto sin formato y los cifrados, texto cifrado.

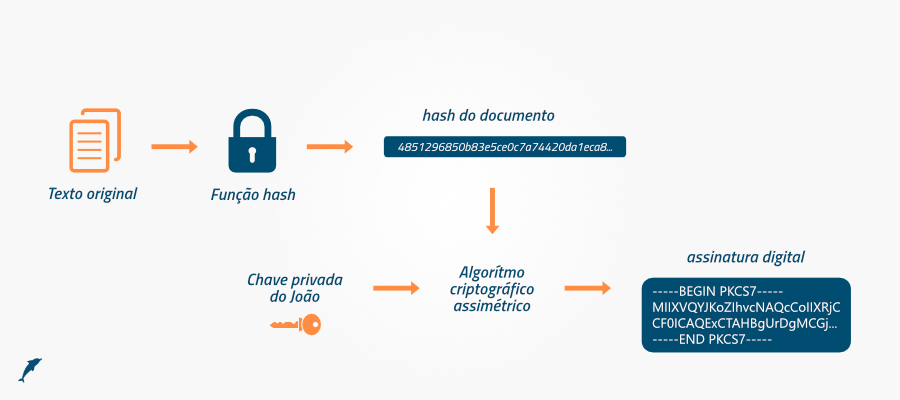

La forma en que un dispositivo toma los datos y los cifra se denomina algoritmo de cifrado. Se utiliza con una clave criptográfica, de modo que sólo la persona que tenga la clave correcta puede descifrarlo.

Por ejemplo, si quisiéramos cifrar el mensaje “¡Buenos días!” y enviárselo a otra persona, tendríamos que utilizar un algoritmo de cifrado, que lo cifraría en algo como “SZKKB YRIGSWZB”. Así, alguien que utilice la misma tecnología podría abrirlo y leerlo.

De punta a punta

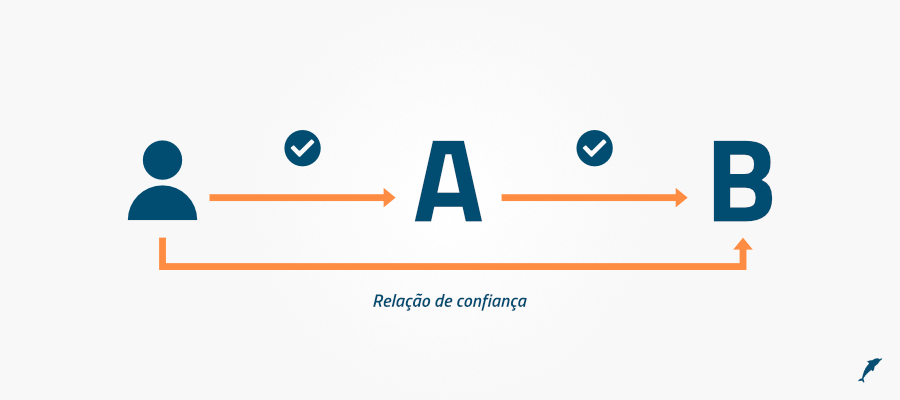

El cifrado de extremo a extremo es asimétrico. Protege los datos garantizando que sólo puedan leerlos dos personas: el remitente y el destinatario.

Esto significa que nadie más puede leer los datos, como piratas informáticos, gobiernos, empresas o servidores. Así, cuando un usuario envía un mensaje a otro, aunque haya sido interceptado, no puede ser leído.

Si el mensaje pasa por el servidor de WhatsApp, por ejemplo, no podrá leerlo. Si el servicio quisiera facilitar estos datos a terceros, no podría hacerlo.

Esto es lo que ocurre cuando el cifrado de las aplicaciones de comunicación es de extremo a extremo. Para obtener más información sobre cómo se cifran los mensajes de WhatsApp, así como los algoritmos utilizados, haga clic aquí.

Elcifrado para aplicaciones de comunicación es una norma

En los últimos años se ha generalizado el uso de la encriptación en las aplicaciones de comunicación. Sin embargo, aún no ha sido adoptado por todos los fabricantes.

De hecho, la encriptación no es obligatoria en todas las situaciones, pero en algunas seguro que la utilizas, como cuando compras artículos por Internet e introduces los datos de tu tarjeta.

En momentos así, la encriptación ocurre sin que te des cuenta. En la vida cotidiana, puedes optar por la encriptación de las aplicaciones de comunicación para tener la tranquilidad de saber que absolutamente nadie más puede acceder a tus mensajes o llamadas.

La encriptación de extremo a extremo impide que personas no autorizadas accedan a tus datos y preserva tu privacidad.

|

|

Qué aplicaciones utilizar

Hay tantas opciones en el mercado que es difícil decir cuál es la mejor. En su lugar, enumeraremos las más populares que utilizan el cifrado para las aplicaciones de comunicación por defecto.

Cifrado en WhatsApp

WhatsApp cuenta ya con más de 1.500 millones de usuarios e integra el protocolo de cifrado en sus conversaciones. Esto significa que los mensajes de WhatsApp están cifrados de extremo a extremo por defecto.

Dispone de chat, llamadas de grupo, compartición de archivos, archivado, compartición de ubicaciones, retransmisiones y mucho más.

La popularidad de la aplicación también juega a tu favor, ya que probablemente no necesitarás convencer a otras personas para que la descarguen.

WhatsApp es gratuito y no tiene publicidad. Sin embargo, es propiedad de Facebook, que admite abiertamente que recopila muchos datos sobre ti con fines de marketing.

Cifrado en Facebook Messenger

Según un Informe de la BBCFacebook Messenger también utiliza el cifrado, pero de forma un poco diferente al cifrado utilizado en WhatsApp, en el que el mensaje se cifra desde el remitente hasta el servidor, que abre el mensaje y lo cifra de vuelta al remitente de extremo a extremo, el mismo protocolo de señalización utilizado por WhatsApp.

Pero ya hay planes para implantar en Facebook Messenger el mismo cifrado de extremo a extremo que se utiliza en WhatsApp. En última instancia, esto significa que tus mensajes no pueden ser vistos por el equipo de la red social.

Facebook Messenger también utiliza el cifrado, pero de forma un poco diferente al cifrado utilizado en Whatsapp, en el que el mensaje se cifra desde el remitente hasta el servidor, que abre el mensaje y lo cifra de vuelta al remitente. de extremo a extremo, el mismo protocolo de señalización utilizado por WhatsApp.

Pero ya hay planes para implantar en Facebook Messenger el mismo cifrado de extremo a extremo que se utiliza en WhatsApp. Esto significa que tus mensajes no pueden ser vistos por el equipo de la red social.

Facebook Messenger funciona como la mayoría de las demás aplicaciones, con chat y llamadas en grupo, intercambio de archivos, uso compartido de la ubicación y videollamadas. También es muy fácil de usar, con pegatinas, GIF e incluso juegos.

Sin embargo, la aplicación es propiedad de Facebook, lo que significa que sigue contribuyendo a los datos recopilados sobre ti y otros miles de millones de usuarios.

Cifrado en Telegram

Telegram fue una de las primeras aplicaciones del mercado. El cifrado de extremo a extremo no está activo por defecto: tienes que asegurarte de que el modo secreto está activo para que nadie más pueda acceder a tus mensajes.

La aplicación cuenta con funciones como chat en grupo, envío de archivos y fotos -también cifrados sólo en modo secreto-, mensajes perdidos, funciones de archivo y llamadas de voz y vídeo.

Cuando el modo secreto está activo, los mensajes también pueden autodestruirse en todos los dispositivos de un chat y existe la opción de autodestruir tu cuenta en un tiempo determinado.

Telegram es gratuito y no tiene publicidad. Todos los datos están encriptados y se almacenan en servidores, excepto los mensajes de chat secretos.

Cifrado en iMessage y FaceTime

Apple ha introducido el cifrado de extremo a extremo para todos tus mensajes en iMessage, la aplicación por defecto en los dispositivos iOS, y todas las llamadas y vídeos de FaceTime.

iMessage y FaceTime están disponibles tanto en dispositivos móviles iOS como en ordenadores Mac.

Ambas aplicaciones cubren una serie de funcionalidades básicas, como mensajería, localización o intercambio de archivos, y llamadas de voz y vídeo. Los mensajes de iMessage se guardan en iCloud, pero puedes desactivarlo en los ajustes.

Asegúrese de leer las políticas de privacidad de datos de todas las aplicaciones que utilice. Asegúrate de que te sientes cómodo con ellos antes de confiar en la herramienta elegida.

Sobre a Eval

EVAL lleva más de 18 años desarrollando proyectos en los sectores financiero, sanitario, educativo e industrial. Desde 2004 ofrecemos soluciones de autenticación, firma electrónica y digital y protección de datos. Actualmente estamos presentes en los principales bancos brasileños, instituciones sanitarias, escuelas y universidades, así como en diferentes industrias.

Con un valor reconocido por el mercado, las soluciones y servicios de EVAL cumplen las normas reglamentarias más exigentes de organizaciones públicas y privadas, como SBIS, ITI, PCI DSS y la Ley General de Protección de Datos (LGPD). En la práctica, fomentamos la seguridad y el cumplimiento de la normativa en materia de información, el aumento de la eficacia operativa de las empresas y la reducción de costes.

Innova ahora, lidera siempre: descubre las soluciones y servicios de Eval y lleva a tu empresa al siguiente nivel.

Eval, la seguridad es un valor.