Se você é novo no gerenciamento de segredos ou é um profissional já experiente com o conceito e só quer atualizar seu pensamento, esse conteúdo chegou em um momento certo até você.

Na tecnologia, usamos o termo segredos para abranger uma ampla gama de credenciais que são todas essenciais para a segurança. É uma realidade infeliz que dados e sistemas sensíveis serão sempre alvos de condutas maliciosas.

No entanto, fique tranquilo. Vamos aprender mais sobre gerenciamento de segredos e como um sistema de gerenciamento centralizado diminui o risco de perder informações sensíveis.

O que são segredos?

Segredos em DevOps, têm várias formas e nomes, mas seu propósito é conceder acesso privilegiado a sistemas e dados.

Incluem objetos que autenticam identidades, como senhas, chaves de API, tokens, chaves SSH e certificados. Estamos mais familiarizados com senhas, que permitem que a máquina/aplicação saiba que essa pessoa provavelmente é um usuário autorizado.

Apesar disso, quando falamos de segredos significa uma validação de acesso de máquina para máquina. Segredos devem ser mantidos seguros. Se o segredo for comprometido, os atacantes podem obter acesso a dados e/ou sistemas sensíveis. O que resulta em uma violação de dados ou outros incidentes de segurança.

Alguns exemplos de segredos em uso são os seguintes:

Dados e Sistemas:

- Credenciais de banco de dados que permitem que um contêiner acesse um servidor de banco de dados;

- Chaves SSH usadas por um administrador local para se conectar a um banco de dados;

- Autenticação para transações seguras entre sistemas híbridos e multi-cloud complexos.

Aplicações:

- Chaves de API para serviços de terceiros;

- Senhas para acesso a bancos de dados;

- Aplicações containerizadas construídas como um conjunto combinado de microsserviços que usam segredos para interações seguras.

Automação:

- Credenciais para um pipeline de CI/CD

- Token de acesso para um chatbot

O que é gerenciamento de segredos?

Gerenciamento de segredos é o processo de proteger, armazenar e controlar o acesso a informações sensíveis, como senhas, chaves de API, tokens e certificados, que são essenciais para a segurança e funcionamento de sistemas e aplicativos.

Assim, esse processo garante que apenas usuários autorizados tenham acesso aos segredos necessários para realizar suas funções. Ao mesmo tempo em que protege essas informações contra acessos não autorizados e uso indevido.

Além disso, envolve várias práticas e técnicas, incluindo a criptografia de dados, o armazenamento seguro de credenciais, a implementação de políticas de acesso e a rotação regular de chaves e senhas.

Uma abordagem eficaz de gerenciamento de segredos requer uma combinação de medidas técnicas e procedimentos operacionais para garantir a segurança e integridade das informações confidenciais.

Também desempenha um papel crucial na conformidade regulatória, ajudando as organizações a cumprir requisitos de segurança e privacidade de dados, como o Regulamento Geral de Proteção de Dados (GDPR) e as normas de segurança da indústria, como o Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS).

Por que usar o gerenciamento de segredos é importante?

Quando a quantidade de segredos dentro da organização é pequena, o gerenciamento de segredos são responsabilidade do desenvolvedor ou administrador da aplicação ou serviço.

Isso pode funcionar por um tempo. Entretanto, à medida que a tecnologia continua a ser a resposta para eficiências e produtividade, mais sistemas e aplicações são implantados. Consequentemente, levando o DevOps a automatizar as interações entre eles.

Portanto, implantar e automatizar significa que mais segredos são necessários para autenticar os usuários e aplicações. Com o ritmo da tecnologia de hoje, não vai demorar muito para que sua empresa comece a perder o controle de todos os segredos.

Espalhamento de segredos

Quando muito deles são criados acontece o “espalhamento de segredos”. Você pode ter ouvido falar sobre uma violação ou potencial violação em que um desenvolvedor gerenciou mal um segredo. E ele foi descoberto em texto simples dentro de um repositório público.

Por isso, o gerenciamento de segredos de forma centralizada possibilita as seguintes práticas que mitigam os riscos:

- Criptografa segredos em vez de armazená-los em texto simples;

- Armazena segredos em um cofre digital com recursos de segurança em vigor;

- Possibilita a rotação automática de segredos;

- Garante acesso com o mínimo de privilégios para que usuários e aplicações tenham acesso apenas ao necessário para realizar tarefas requeridas;

- Rastreia o uso de segredos para fins de auditoria e conformidade.

Você pode ver a partir dos benefícios acima como o gerenciamento de segredos é uma prática sólida. Uma vantagem única que eleva sua segurança para um novo nível, especialmente com recursos de produto inovadores como segredos rotacionados automaticamente.

Até mesmo sob demanda, ou quando a solução é protegida com um Módulo de Segurança de Hardware (HSM).

Como funciona uma solução de gerenciamento de segredos?

CipherTrust Secrets Management (CSM) é uma solução de Gerenciamento de Segredos de última geração da Thales, alimentada pela Plataforma Akeyless Vault. Solução que protege e automatiza o acesso a segredos essenciais para missões em ferramentas DevOps e cargas de trabalho na nuvem.

Os novos recursos aprimoram as capacidades da plataforma de Segurança de Dados CipherTrust para ajudar equipes de segurança e governança a reduzir riscos, simplificando processos de segurança em suas operações.

Assim, você pode reduzir o potencial de erros humanos e faça cumprir consistentemente políticas de segurança em toda a organização com:

- Gerenciamento centralizado para todos os tipos de segredos;

- Funcionalidade automatizada e fácil de usar para DevSecOps;

- Escalabilidade de SaaS (Software como Serviço) para ambientes híbridos e multinuvem;

- CipherTrust Secrets Management;

- Protegendo segredos em escala.

Gerenciamento de Chaves e Gerenciamento de Segredos em uma Única Ferramenta

Essas duas combinações oferecem um cofre fortificado para todos os seus ativos valiosos em um só lugar. Você conseguirá obter mais eficiência com um fornecedor para todas as suas necessidades de proteção de dados.

Com uma única plataforma, você pode fazer a transição perfeita para a plataforma Akeyless Vault através de um gateway seguro sem precisar fazer login separadamente.

Reduzir a Complexidade Operacional

62% das organizações hoje não sabem quantas chaves ou certificados têm em toda a empresa. Dessa forma, isso as deixa vulneráveis a acessos não autorizados e violações.

Outro fator, é a utilização de mais serviços e ferramentas que o DevSecOps utilizam para construir soluções. Pois, eles dependem de chaves e segredos para autenticar essas ferramentas e serviços entre si e com a nuvem. Consequentemente, a dispersão de segredos se torna um risco cada vez maior.

Aprimore a Eficiência do DevSecOps com a Total Separação de Responsabilidades

Em um ambiente DevSecOps, a total separação de responsabilidades envolve distribuir responsabilidades relacionadas ao gerenciamento de chaves, operações de criptografia e gerenciamento de segredos entre várias equipes ou indivíduos.

A total separação de responsabilidades ajuda a prevenir violações de segurança, promove a responsabilidade e melhora a eficiência geral dos processos de desenvolvimento, segurança e operações.

Soluções Híbridas e Multi-nuvem

Migrar para a nuvem é uma transição, frequentemente resultando em ambientes híbridos e multi-nuvem, com alguns recursos localizados no local e outros distribuídos em várias nuvens públicas e privadas. O CSM foi projetado para funcionar em meio a esses ambientes e configurações.

Integração Perfeita

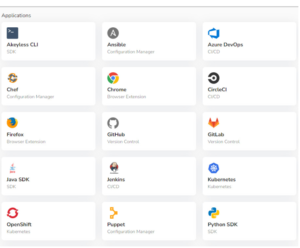

O CSM, alimentado pelo Akeyless Vault, integra facilmente com outras aplicações de terceiros, como GitHub, Kubernetes, OpenShift e muito mais.

Implantação Rápida e Escalável

CipherTrust Secrets Management é facilmente acessível a partir do painel através de um ícone, usando as mesmas credenciais usadas para acessar o CipherTrust Manager. Isso torna o início com o CSM rápido e sem esforço.

Basta clicar no ícone de Gerenciamento de Segredos, selecionar a configuração com a qual deseja trabalhar e você estará pronto para ter controle sobre seus segredos.

Sobre a Eval

Com uma trajetória de liderança e inovação que remonta a 2004, a Eval acompanha as tendências tecnológicas em uma busca incessante para trazer novidades oferecendo soluções e serviços que fazem a diferença na vida das pessoas.

Atendemos aos mais altos padrões regulatórios das organizações públicas e privadas, tais como o SBIS, ITI, PCI DSS, e a LGPD. Na prática, promovemos a segurança da informação e o compliance, o aumento da eficiência operacional das empresas, além da redução de custos.

Inove agora, lidere sempre: conheça as soluções e serviços da Eval e leve sua empresa para o próximo nível.