En una era dominada por la digitalización, los ataques de phishing HTTPS se han convertido en una gran preocupación para empresas y particulares. El icono del candado de seguridad, que representa el protocolo HTTPS, suele considerarse un sello de seguridad y fiabilidad.

Sin embargo, esta percepción ha sido hábilmente explotada por los ciberdelincuentes, que están utilizando certificados SSL para enmascarar sus ataques de phishing HTTPS, engañando incluso a los usuarios más precavidos.

Este artículo pretende desmontar los mitos que rodean a HTTPS y ofrecer ideas sobre cómo proteger a su organización contra estas amenazas ocultas.

¿Qué es el phishing?

El phishing es una práctica fraudulenta en la que los ciberdelincuentes intentan obtener información sensible, como contraseñas, datos bancarios e información personal, engañando a las víctimas mediante comunicaciones encubiertas.

Esta técnica de ingeniería social suele consistir en el envío de correos electrónicos, mensajes de texto o llamadas que parecen proceder de fuentes de confianza, como bancos, empresas o incluso compañeros de trabajo.

Los ataques de phishing sueleninducir a las víctimas a hacer clic en enlaces maliciosos, descargar archivos infectados con malware o facilitar información directamente en sitios web falsos que imitan perfectamente a los reales. La creciente sofisticación de estas estafas hace que sea esencial que los usuarios de Internet estén constantemente alerta.

Para protegerte contra el phishing, es fundamental que no hagas clic en enlaces de correos electrónicos o mensajes no solicitados, sobre todo si te piden información personal. Comprueba siempre la URL de los sitios web antes de introducir cualquier dato y desconfía de las comunicaciones que creen sensación de urgencia o miedo.

Phishing y el candado de seguridad

Nos han enseñado a buscar el icono del candado de seguridad cuando navegamos por Internet, considerándolo una señal de que un sitio es seguro y fiable. Por desgracia, esta noción simplista se ha vuelto peligrosa.

El protocolo HTTPS y el icono del candado de seguridad indican que los datos transmitidos entre el navegador del usuario y el servidor web están cifrados, lo que los hace inaccesibles a interceptores malintencionados. Sin embargo, esto no garantiza la legitimidad o las “buenas intenciones” del sitio.

La obtención de un certificado SSL, que habilita el protocolo HTTPS, implica que una autoridad de certificación verifique la propiedad del dominio.

Incluso con el candado de seguridad podría ser phishing

Esto significa que, aunque un sitio de phishing HTTPS no tenga acceso directo a los datos introducidos por un usuario (gracias al cifrado), puede presentar contenidos engañosos o malintencionados con la apariencia de ser seguros.

Es más, con la creciente facilidad y accesibilidad para obtener certificados SSL, muchos ciberdelincuentes los están adquiriendo para sus sitios de phishing. Esto les permite mostrar el icono del candado, explotando la confianza del usuario en el símbolo.

Una encuesta reciente reveló que un número significativo de sitios de phishing utilizan ahora HTTPS, lo que hace aún más difícil para los usuarios normales distinguir los sitios legítimos de los fraudulentos basándose únicamente en la presencia del candado.

¿Cómo identificar un ataque de phishing?

- Imagina la siguiente situación: recibes un correo electrónico muy similar al de tu banco habitual. En el contenido del correo electrónico, hay una invitación a comprobar la nueva interfaz de usuario o actualizar los datos de su cuenta, algo sencillo y habitual.

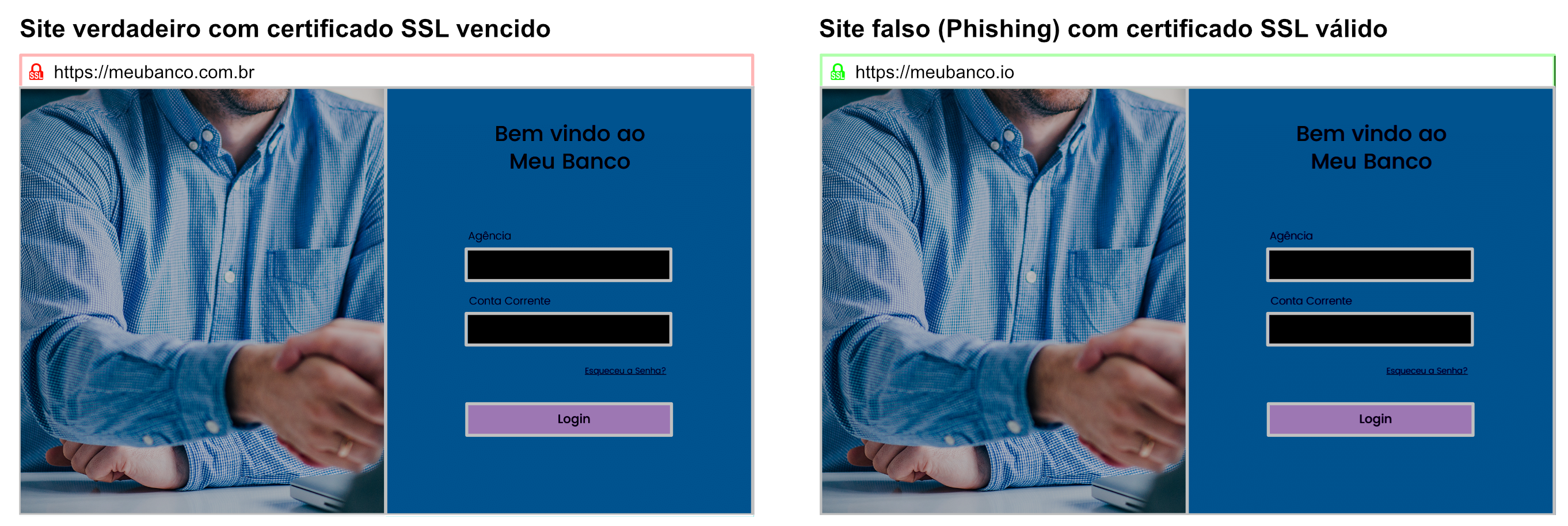

- El enlace del correo electrónico le lleva a un sitio web increíblemente parecido al de su banco. La dirección del sitio web original del banco es “meubanco.com.br”, pero en este caso, la dirección del sitio web al que le llevó el correo electrónico es “meubanco.io”.

El detalle del dominio es sutil y la mayoría de los usuarios no se dan cuenta.

- El sitio parece legítimamente seguro, muestra el icono del candado de seguridad en el que ha aprendido a confiar, situado junto a la URL en la barra de direcciones del navegador.

- Animado a continuar, introduce tu sucursal, número de cuenta y contraseña. Los datos se rellenan, pero aparece un mensaje de contraseña incorrecta en la pantalla. Inmediatamente después, se le redirige automáticamente al sitio web original del banco, “meubanco.com.br”.

- Con la sensación de un simple fracaso, vuelves a intentarlo, esta vez con cuidado de no equivocarte con la contraseña. El acceso al sistema bancario funciona perfectamente en este segundo empeño.

- Sin embargo, el ciberdelincuente ya ha accedido a tus datos bancarios. Durante el intento fallido en el sitio de phishing, su información fue capturada mientras usted creía que la estaba introduciendo en el sitio original de su banco.

- Esta alarmante situación puede darse en cualquier sitio que requiera información de acceso, desde bancos a sitios de comercio electrónico.

El objetivo del atacante varía en función de sus metas específicas, ya sea robar dinero directamente a través de transacciones fraudulentas, obtener acceso a una cuenta para otra forma de fraude o incluso vender estos datos de acceso a terceros en la DarkWeb.

Comprender este tipo de ataque y saber identificar las sutilezas que delatan un sitio de phishing es esencial para navegar con seguridad en la era digital.

Recuerde siempre comprobar la URL, incluso cuando el sitio parezca seguro por la presencia del icono del candado.

Manténgase siempre al día y sea consciente de los peligros de Internet para proteger su información personal y financiera.

¿Cuáles son los tipos de ataques de phishing?

Phishing tradicional (suplantación de identidad por correo electrónico)

- Descripción: Consiste en enviar correos electrónicos que se hacen pasar por comunicaciones legítimas de empresas conocidas, dirigiendo a las víctimas a sitios web falsos donde se les pide información personal o financiera.

- Ejemplo: Un correo electrónico que simula ser de tu banco y te pide que confirmes los datos de tu cuenta.

Suplantación de identidad

- Descripción: Un ataque más dirigido y personalizado, en el que el atacante investiga a la víctima para crear un mensaje más convincente.

- Ejemplo: Un correo electrónico aparentemente de un compañero de trabajo, mencionando detalles específicos de la empresa.

La caza de ballenas

- Descripción: Es un tipo de spear phishing dirigido a personas de alto perfil o de alto nivel dentro de una organización, como directores generales u otros ejecutivos.

- Ejemplo: Un correo electrónico que parece provenir del director financiero de la empresa solicitando la transferencia de fondos a una cuenta específica.

Vishing (suplantación de identidad por voz)

- Descripción: Implica el uso de llamadas telefónicas para obtener información personal o financiera. Los atacantes pueden usurpar números de teléfono legítimos para parecer más fiables.

- Ejemplo: Una llamada de alguien que se hace pasar por el servicio técnico de la empresa, pidiendo que confirme los datos de acceso a la red.

Smishing (Suplantación de identidad por SMS)

- Descripción: Utiliza mensajes de texto SMS para inducir a las víctimas a hacer clic en enlaces maliciosos o proporcionar información personal.

- Ejemplo: Un mensaje diciendo que tu cuenta en una determinada red social se bloqueará a menos que hagas clic en un enlace y confirmes tu información.

Phishing de clones

- Descripción: Se trata de utilizar un correo electrónico legítimo ya enviado, pero clonándolo y modificando los enlaces o archivos adjuntos a versiones maliciosas.

- Ejemplo: Un correo electrónico que parece ser una actualización de seguridad de una empresa en la que tienes una cuenta, pero con enlaces que llevan a un sitio de phishing.

Pharming

- Descripción: A diferencia de otros tipos que requieren que la víctima haga clic en un enlace, el pharming redirige a los usuarios de un sitio web legítimo a otro fraudulento sin que se den cuenta.

- Ejemplo: modificaciones del servidor DNS que redirigen a los visitantes del sitio bancario real a un sitio falso idéntico.

Fraude al CEO (Business Email Compromise – BEC)

- Descripción: Los atacantes se hacen pasar por ejecutivos de una empresa para persuadir a los empleados de que realicen transferencias bancarias o divulguen información sensible.

- Ejemplo: Un correo electrónico haciéndose pasar por el director general pidiendo al departamento financiero que haga una transferencia urgente.

Suplantación de identidad en redes sociales

- Descripción: Utilizar las plataformas de las redes sociales para enviar mensajes engañosos o crear perfiles falsos con el fin de robar información.

- Ejemplo: Un mensaje directo en Facebook o LinkedIn pidiéndote que hagas clic en un enlace para ver un documento importante.

¿Cómo evitar el phishing?

En un escenario en el que los ciberdelincuentes adaptan constantemente sus tácticas, es esencial que las empresas vayan un paso por delante aplicando prácticas de seguridad sólidas.

He aquí algunas estrategias detalladas que las organizaciones pueden adoptar para protegerse contra las amenazas de los ataques de phishing HTTPS:

Educación y formación continuas:

La primera línea de defensa es siempre el usuario final. Invertir en formación periódica y actualizada para los empleados puede ayudar a identificar y prevenir los intentos de phishing.

Organice sesiones de formación periódicas, simulando ataques de phishing HTTPS para poner a prueba y educar a los empleados.

Verificación rigurosa de URL y certificados:

Enseñe a los usuarios a comprobar la URL del sitio y los detalles del certificado SSL antes de introducir cualquier información.

Implemente herramientas que resalten o adviertan sobre URL sospechosas de ataques de phishing HTTPS y proporcione guías sobre cómo los usuarios pueden verificar manualmente los certificados SSL.

Vigilancia proactiva:

Vigile de cerca la presencia de su empresa en Internet. La vigilancia activa de la web en busca de copias fraudulentas de sus páginas puede ayudar a detectar y neutralizar rápidamente las amenazas.

Utilice servicios de supervisión de marcas y phishing para identificar sitios fraudulentos que imiten su marca.

Comunicación clara con los clientes:

Mantenga a sus clientes informados de los riesgos potenciales y de lo que hace su empresa para protegerlos.

Cree una sección específica en su sitio web para las actualizaciones de seguridad y envíe comunicaciones periódicas, especialmente en respuesta a amenazas conocidas.

Implantación de soluciones avanzadas de seguridad:

Además de las soluciones de seguridad tradicionales, es esencial adoptar herramientas específicas para gestionar y supervisar sus certificados SSL/TLS. Estas herramientas ayudan a garantizar que los certificados estén siempre actualizados, sean válidos y estén correctamente configurados, lo que reduce el riesgo de vulnerabilidades.

Solución para los ataques de phishing:

Eval es socio oficial de Keyfactor

Keyfactor es una empresa líder en soluciones de gestión de identidades y seguridad de acceso que ayuda a organizaciones de todo el mundo a proteger sus datos confidenciales y garantizar la integridad de sus sistemas.

Como socio oficial de Keyfactor, en Eval estamos profundamente comprometidos a ayudar a nuestros clientes a implantar prácticas de seguridad eficaces. Nuestro objetivo es garantizar la protección de las claves de firma de código y el cumplimiento de las normas del sector.

Juntos, trabajaremos para ofrecer soluciones personalizadas e innovadoras, teniendo en cuenta las necesidades específicas de cada cliente.

La asociación nos permite ofrecer un servicio aún mejor a nuestros clientes, combinando nuestra experiencia en seguridad de software con la de Keyfactor en firma de código y gestión de certificados SSL/TLS.

Póngase en contacto con Eval para obtener más información sobre cómo nuestra asociación con Keyfactor puede ayudarle a reforzar la seguridad de su software y garantizar la integridad de sus operaciones.

Aproveche la oportunidad de trabajar con Eval y Keyfactor para garantizar la máxima protección y eficacia en sus operaciones de software.

Nos comprometemos a ofrecer las mejores soluciones de seguridad para satisfacer sus necesidades específicas y garantizarle la tranquilidad que se merece.

Acerca de Eval

Con una trayectoria de liderazgo e innovación que se remonta a 2004, en Eval no sólo nos mantenemos al día de las tendencias tecnológicas, sino que estamos en una búsqueda constante de nuevos avances ofreciendo soluciones y servicios que marquen la diferencia en la vida de las personas.

Las soluciones y servicios de Eval cumplen las normas reglamentarias más estrictas para organizaciones públicas y privadas, como SBIS, ITI, PCI DSS y LGPD. En la práctica, fomentamos la seguridad y el cumplimiento de la normativa en materia de información, el aumento de la eficacia operativa de las empresas y la reducción de costes.

Innova ahora, lidera siempre: descubre las soluciones y servicios de Eval y lleva a tu empresa al siguiente nivel.