El uso de la criptografía y la gestión de claves, así como los servicios criptográficos, son vitales para proteger los datos en reposo o en soportes, una realidad para las empresas y los usuarios de servicios como el almacenamiento en la nube, la mensajería y muchos otros.

Sin embargo, a los responsables de estos servicios se les presentan muchas opciones de mecanismos criptográficos y, en consecuencia, hay que elegir entre muchas opciones.

Las decisiones inadecuadas pueden dar lugar a beneficios escasos o nulos, creando una falsa sensación de seguridad.

Por ejemplo: cifrar una base de datos y guardar la clave criptográfica en un archivo del servidor.

En este artículo pretendemos abordar algunos aspectos relevantes para la seguridad de la información relacionados con las claves criptográficas. Esto mostrará la importancia de su correcta gestión para la programación de servicios criptográficos.

Para facilitar la comprensión, dividiremos el artículo en tres partes. Empezando por los fundamentos de la criptografía, la gestión de claves y los servicios criptográficos.

Conceptos básicos de cifrado de datos

La criptografía es un conjunto de principios utilizados para garantizar la seguridad de la información.

Para ello, utiliza técnicas que transforman una información (cifrado) en otra (criptograma) que sólo pueden leer quienes conocen el secreto (clave secreta).

Al mantener este secreto a salvo, impedimos que personas no autorizadas accedan a la información original (descifrar).

Secreto

La seguridad de los servicios criptográficos se basa en el secreto de la clave criptográfica, que permite cifrar y descifrar, y no en el método de transformación de la información, es decir, el algoritmo utilizado, que debe ser público.

Claves simétricas y asimétricas

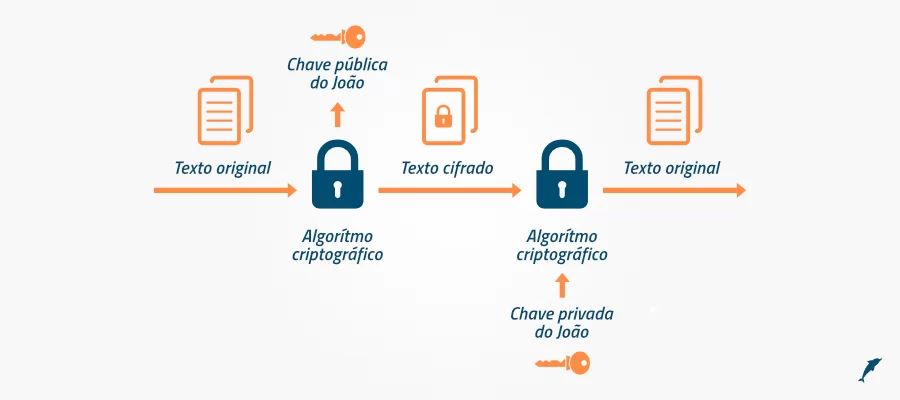

En criptografía y gestión de claves hay dos tipos básicos de algoritmos: simétricos y asimétricos. Los primeros utilizan una sola clave para cifrar y descifrar los datos, mientras que los segundos adoptan un par de claves, una para el cifrado y otra para el descifrado.

El siguiente diagrama muestra el uso de una clave simétrica para cifrar un mensaje. Podemos ver que la clave utilizada por John es la misma adoptada por Alice.

El siguiente diagrama muestra el uso de una clave asimétrica. La clave utilizada por Alice para cifrar es la clave pública de John, y éste utiliza su clave privada para descifrar.

Un punto interesante sobre este tipo de algoritmo es que después de cifrar con la clave pública, sólo la clave privada puede descifrar.

Ejemplos de uso de estos algoritmos son una base de datos que utiliza el algoritmo AES (clave simétrica) para cifrar cierta información de la base de datos y la firma digital de documentos mediante el algoritmo RSA (clave asimétrica).

También nos gustaría destacar que el secreto en estos dos tipos de algoritmos reside en proteger la clave simétrica y la clave privada (en el caso de las claves asimétricas).

Por último, otro aspecto es que estos algoritmos son complementarios y sirven de base para programar servicios criptográficos.

Resumen criptográfico y firma digital

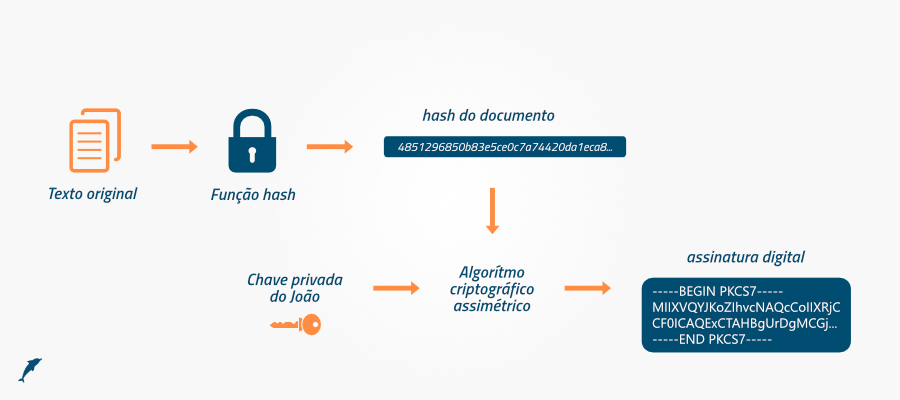

En lo que respecta a la criptografía y la gestión de claves, un compendio criptográfico es un valor que representa información. Se genera utilizando un algoritmo, como SHA256, para analizar los datos bit a bit y crea un valor que no puede falsificarse en la práctica.

Sin embargo, el resumen criptográfico no puede utilizarse por sí solo, ya que aunque no puede falsificarse, sí puede sustituirse.

Así, para ser utilizado en la práctica, el resumen criptográfico se cifra con la clave privada (asimétrica), generando una firma digital.

De este modo, cualquiera que tenga la clave pública puede generar el resumen criptográfico y compararlo con el de la firma digital.

A continuación, puede comprobar si los datos son válidos. Acciones fundamentales en criptografía y gestión de claves.

Tomemos como ejemplo SHA256 con RSA. Utiliza el algoritmo de resumen SHA256 y el algoritmo de cifrado RSA para generar la firma digital. Sin embargo, esto sigue sin ser suficiente, ya que no tenemos forma de identificar a quién pertenece una clave pública concreta.

Esto requiere un nuevo elemento: el certificado digital.

El certificado digital consiste básicamente en información textual que identifica a una entidad (persona, empresa o servidor), una clave pública y un propósito de uso. Tiene una firma digital.

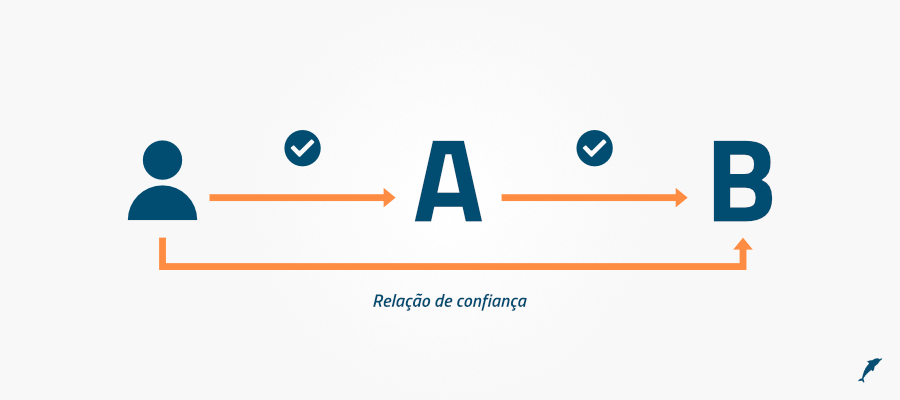

Es importante tener en cuenta que el certificado digital debe estar firmado por un tercero de confianza (autoridad de certificación digital).

Así que introdujimos el concepto de relación de confianza. Según él, si confiamos en la entidad A y ésta confía en la entidad B, entonces nosotros también confiamos en B.

Con esto concluyen los conceptos básicos de la criptografía. En la siguiente sección, hablaremos de los servicios criptográficos que pueden crearse a partir de ellos.

Servicios criptográficos

Como parte del ciclo de vida de la criptografía y la gestión de claves, se utilizan mecanismos criptográficos básicos como el cifrado simétrico y el resumen criptográfico para respaldar los servicios de confidencialidad, integridad, autorización e irrecuperabilidad o no repudio.

Esto significa que un mecanismo criptográfico puede utilizarse para dar soporte a varios servicios. También es importante que los servicios criptográficos se utilicen conjuntamente para garantizar la seguridad.

A continuación describiremos brevemente los servicios criptográficos básicos:

Confidencialidad

Este servicio garantiza la confidencialidad de los datos mediante el cifrado y la gestión de claves. También garantiza que la información no pueda ser vista por terceros y que sólo tengan acceso a ella las personas autorizadas. Fundamentos de la criptografía y la gestión de claves.

Algunos ejemplos son el cifrado de archivos, sistemas de archivos y bases de datos con claves simétricas. También tenemos información cifrada con la clave pública del certificado, de modo que sólo pueden abrir la información quienes tengan la clave privada correspondiente.

Integridad

El servicio de integridad debe garantizar que una determinada información no se modifica de forma no autorizada tras su creación, durante su transmisión o almacenamiento.

Tanto si el cambio es accidental como intencionado, la inserción, eliminación o sustitución de datos debe detectarse. Mecanismos criptográficos como el resumen criptográfico, también conocido como hash, y la firma digital proporcionan el soporte para este servicio.

Autenticación

El servicio de autenticación verifica la identidad de un usuario o sistema que solicita autorización para acceder a la información.

La firma digital es un mecanismo criptográfico generalmente utilizado para dar soporte a este servicio, ya que la identificación de la persona ya ha sido validada antes de la emisión del certificado digital, bien por una Autoridad de Certificación ICP-Brasil de confianza o por otra en la que confíe la organización, como una Autoridad de Certificación Interna.

En las Autoridades Certificadoras ICP-Brasil, es en el proceso de emisión del certificado digital que la persona necesita asistir a una validación presencial, con documentos originales que comprueben la identidad del solicitante.

|

|

Irretractabilidad

El servicio de irretractabilidad proporciona los medios para garantizar que quien haya creado la información no pueda negar su autenticidad.

En este sentido, está vinculada a la firma digital, en la que el propietario de la clave privada no puede negar que la ha tenido para un fin determinado.

Con esto concluye la descripción de los servicios criptográficos. En la siguiente sección, presentaremos los principales factores a tener en cuenta en la gestión de claves: criptografía y gestión de claves.

Autorización

Además, tras la autenticación, es posible utilizar la información del usuario autenticado en el sistema para definir la autorización de la información. El servicio de autorización proporciona aprobación o permiso para la ejecución de una actividad.

A modo de ejemplo, el servicio de autorización puede emplearse para definir los permisos de uso de una clave criptográfica que, en consecuencia, permitiría acceder a una determinada información.

Gestión de claves criptográficas

Las claves criptográficas son la base de la criptografía y la gestión de claves, y en ellas reside la seguridad de los datos cifrados. Las brechas pueden llevar a comprometer las claves y, en consecuencia, a la filtración de información sensible.

El aumento del uso de la encriptación para la protección de datos, debido principalmente a las normativas gubernamentales, hace que las empresas tengan que lidiar con múltiples soluciones de encriptación.

Debido a la diversidad de proveedores, las organizaciones también necesitan definir diversos procedimientos para gestionar las claves criptográficas, y éstos no siempre son adecuados.

La gestión de claves criptográficas consiste en almacenar, proteger, organizar y garantizar el uso adecuado de las claves criptográficas, gestionar su ciclo de vida y mantener copias de seguridad de forma segura y coherente.

A la hora de gestionar las claves, debemos tener en cuenta algunos puntos, que describiremos a continuación:

Almacenamiento seguro de llaves

Las claves deben almacenarse de forma segura, es decir, cifradas y con acceso controlado.

El cifrado debe realizarse preferentemente mediante claves (KEK) protegidas en hardware criptográfico.

Identificación de las llaves

Debe ser posible identificar una llave, su tipo, su finalidad, quién está autorizado a utilizarla y el periodo de uso.

Autenticación y autorización de usuarios

El uso de claves criptográficas sólo debe permitirse una vez identificado el usuario.

Por lo tanto, para gestionar correctamente las claves, el sistema debe proporcionar mecanismos de autenticación y autorización o permitir la integración con los sistemas existentes, como Active Directory de Microsoft.

Ciclo de vida de las claves criptográficas

El ciclo de vida de las claves criptográficas debe controlarse para que se utilicen correctamente durante su periodo de validez, es decir, que sólo las personas o sistemas autorizados puedan utilizarlas durante un periodo de tiempo predefinido y con mecanismos seguros para que no se vean comprometidas.

Describiremos el ciclo de vida de las claves, según la recomendación del NIST.

El ciclo de vida de una clave comienza con su generación y termina con su destrucción, pasando por uno o varios de los estados que se describen a continuación:

- Generación: momento en que se crea la clave y aún no está lista para su uso;

- Preactivación: la clave se ha generado, pero aún no está lista para su uso porque se está a la espera del periodo de uso o de la emisión de un certificado;

- Activada: la llave está disponible para su uso;

- Suspendido: el uso de la clave se suspende temporalmente. En este estado, ya no puede realizar operaciones de cifrado o firma, pero puede utilizarse para la recuperación de datos o la verificación de firmas realizadas previamente.

- Inactivada: la clave ya no puede utilizarse para el cifrado o la firma digital, pero se conserva para procesar los datos cifrados o firmados antes de la inactivación.

- Comprometida: indica que la clave ha visto afectada su seguridad y ya no puede utilizarse en operaciones criptográficas (cifrado y gestión de claves). En algunos casos, como las claves simétricas, puede utilizarse para recuperar los datos cifrados para cifrarlos posteriormente con otra clave.

- Destruida: este estado indica que una clave ya no es necesaria. La destrucción de la clave es la etapa final y puede lograrse debido al fin del ciclo de uso de la clave o al compromiso de su seguridad.

Copia de seguridad de claves criptográficas

La función principal de las copias de seguridad es garantizar la recuperación de las claves y, en consecuencia, de los datos cifrados en caso de pérdida o fallo.

Al igual que las llaves, que deben guardarse de forma segura durante su uso, las copias de seguridad también deben protegerse.

Pueden almacenarse en archivos cifrados o en equipos criptográficos adecuados para este fin, que deben guardarse en lugares seguros.

Acerca de Eval

EVAL lleva más de 18 años desarrollando proyectos en los sectores financiero, sanitario, educativo e industrial. Desde 2004 ofrecemos soluciones de autenticación, firma electrónica y digital y protección de datos. Actualmente estamos presentes en los principales bancos brasileños, instituciones sanitarias, escuelas y universidades, así como en diferentes industrias.

Con un valor reconocido por el mercado, las soluciones y servicios de EVAL cumplen las normas reglamentarias más exigentes de organizaciones públicas y privadas, como SBIS, ITI, PCI DSS y la Ley General de Protección de Datos (LGPD). En la práctica, fomentamos la seguridad y el cumplimiento de la normativa en materia de información, el aumento de la eficacia operativa de las empresas y la reducción de costes.

Innova ahora, lidera siempre: descubre las soluciones y servicios de Eval y lleva a tu empresa al siguiente nivel. Eval, la seguridad es un valor.