“Falhas criptográficas têm se tornado um problema crescente em um mundo fortemente dependente de transações digitais e comunicações online que fazem uso da criptografia.

Neste contexto, a segurança cibernética, com especial enfoque em algoritmos criptográficos, tornou-se fundamental. Estes algoritmos são uma ferramenta essencial para proteger dados sensíveis.

Entretanto, a eficácia desta criptografia de dados é diretamente dependente de sua implementação correta e segura, aspecto que, infelizmente, é frequentemente negligenciado.”

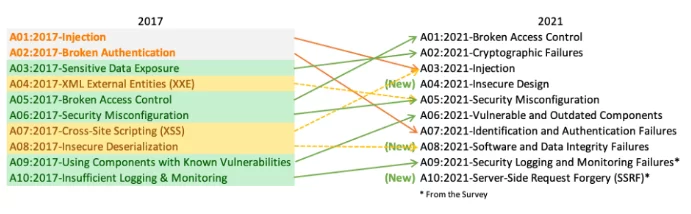

A OWASP (Open Worldwide Application Security Project) é uma fundação sem fins lucrativos que trabalha para melhorar a segurança do software. Em 2021, a fundação publicou sua última lista “Top 10”, um ranking de ameaças de segurança cibernética.

Nesta lista, as falhas criptográficas subiram para a segunda posição, destacando a gravidade deste problema.

Anteriormente categorizadas como “Exposição de Dados Sensíveis”, às falhas criptográficas foram reconhecidas como a causa raiz de muitas brechas de segurança.

Estes não são meros sintomas de problemas de segurança mais amplos, mas sim falhas fundamentais que permitem que dados sensíveis sejam expostos e sistemas sejam comprometidos.

Este artigo irá explorar a crescente ameaça das falhas criptográficas e destacar a importância de um controle mais rigoroso sobre chaves e algoritmos criptográficos.

Ao entender a natureza dessas falhas e implementar controles adequados, podemos tornar nossos sistemas mais seguros e proteger melhor nossos dados contra ameaças cibernéticas.

A necessidade de um controle mais rigoroso sobre Chaves e Algoritmos Criptográficos

De forma resumida, a criptografia é uma ferramenta poderosa para proteger dados sensíveis, mas quando mal utilizada ou negligenciada, pode ser a fonte de falhas de segurança catastróficas.

Muitos dos erros mais comuns relacionados à criptografia podem ser atribuídos a falhas no controle de chaves e algoritmos criptográficos. Aqui estão alguns dos problemas mais comuns:

-

Uso de algoritmos e protocolos criptográficos fracos ou obsoletos

À medida que a tecnologia avança, os algoritmos e protocolos que antes eram considerados seguros podem se tornar vulneráveis. Por exemplo, funções hash como MD5 e SHA1 já foram amplamente utilizadas, mas agora são consideradas inseguras e são desencorajadas.

Da mesma forma, o uso de métodos de preenchimento criptográfico obsoletos, como PKCS número 1 v1.5, também pode levar a vulnerabilidades.

-

Uso inadequado de chaves criptográficas

As chaves criptográficas são uma parte fundamental da criptografia, mas muitas vezes são mal gerenciadas.

Problemas comuns incluem o uso, a geração ou reutilização de chaves criptográficas fracas, e a falta de rotação adequada de chaves.

Além disso, o armazenamento inadequado de chaves, a exemplo do armazenamento de chaves no código-fonte, pode torná-las vulneráveis à exposição e roubo.

-

Transmissão de dados em texto claro

Mesmo com a criptografia em vigor, se os dados são transmitidos em texto claro (por exemplo, através de protocolos como HTTP, SMTP, FTP), eles podem ser interceptados e lidos por atacantes.

-

Falha na validação adequada de certificados e cadeias de confiança

Para estabelecer uma conexão segura, você deve validar devidamente os certificados e as cadeias de confiança do servidor. Se não fizer isso, atacantes podem se passar por entidades confiáveis e interceptar ou alterar dados.

-

Ausência de criptografia autenticada

A criptografia autenticada é uma forma de criptografia que não só protege a confidencialidade dos dados, mas também sua integridade e autenticidade.

Se apenas a criptografia for usada, sem autenticação, os dados podem ser vulneráveis a certos tipos de ataques.

Na prática, para mitigar essas falhas, é vital um controle rigoroso sobre chaves e algoritmos criptográficos.

Fortalecendo a Segurança Cibernética: mitigando falhas criptográficas

As falhas criptográficas, apesar de perigosas, são evitáveis. Existem várias medidas preventivas que podem ser adotadas para minimizar o risco de tais falhas. Aqui estão algumas das mais importantes:

-

Classifique seus dados

Identifique quais dados são sensíveis e precisam de proteção extra. Isso pode incluir informações pessoais, registros de saúde, números de cartão de crédito, segredos comerciais e qualquer dado que esteja sujeito a leis de privacidade ou regulamentos.

-

Minimize o armazenamento de dados sensíveis

Em outras palavras, não armazene mais do que o necessário. Descarte os dados sensíveis assim que eles não forem mais necessários.

Se você precisa armazenar dados sensíveis, certifique-se de que eles estão criptografados.

-

Use algoritmos e protocolos seguros e atualizados

Evite usar algoritmos e protocolos criptográficos conhecidos por serem inseguros ou que se tornaram obsoletos. Certifique-se de que você está usando algoritmos e protocolos que são considerados seguros pelas autoridades atuais em segurança cibernética.

-

Implemente um gerenciamento de chaves eficaz

Deve-se gerar e armazenar as chaves criptográficas de forma segura, evitando a reutilização entre diferentes sistemas ou aplicações. Além disso, deve-se implementar um processo para rotacionar as chaves regularmente.

-

Use criptografia em trânsito e em repouso

Os dados devem ser criptografados, mesmo em repouso ou quando estão sendo transmitidos entre sistemas (em trânsito).

-

Autentique suas criptografias

Sempre use criptografia autenticada, que protege não apenas a confidencialidade dos dados, mas também sua integridade e autenticidade.

-

Evite funções e esquemas criptográficos obsoletos

Evite o uso de funções hash obsoletas como MD5 e SHA1 e esquemas de preenchimento criptográfico obsoletos como PKCS número 1 v1.5.

Ao adotar essas medidas preventivas, as organizações podem fortalecer sua segurança cibernética e mitigar o risco de falhas criptográficas.

A segurança cibernética é um campo em constante evolução, e é importante estar sempre vigilante e atualizado com as práticas mais recentes e melhores.

Ascensão das Falhas Criptográficas: a urgência do controle rigoroso

À medida que as ameaças à segurança na web continuam a evoluir, é essencial que as práticas de criptografia também evoluam.

Implementar medidas preventivas robustas e manter um controle rigoroso sobre as chaves e algoritmos criptográficos é um passo crucial para garantir a segurança dos dados e a confiabilidade dos sistemas.

A conscientização sobre a importância da criptografia segura e eficaz é a chave para combater a crescente onda de falhas criptográficas.

Eval lidera em Agilidade Criptográfica e Tecnologias Avançadas

A Eval é uma empresa que se diferencia no mercado pela adoção e oferta de tecnologias avançadas. Uma de suas principais áreas de especialização é a agilidade criptográfica, juntamente com ferramentas de assinatura eletrônica, essenciais na era digital atual.

As soluções de assinatura eletrônica da Eval são ferramentas robustas que proporcionam o nível de segurança necessário para transações e acordos digitais. Com elas, a autenticidade de documentos, contratos e transações digitais pode ser confirmada, protegendo contra fraudes e mal-entendidos.

No entanto, é na agilidade criptográfica que a Eval realmente brilha. Como uma das estratégias mais vitais para proteger informações digitais, a agilidade criptográfica permite uma rápida adaptação às ameaças e evoluções na paisagem de segurança cibernética.

A agilidade criptográfica é essencial para manter a confiança em ambientes digitais, onde as ameaças estão sempre evoluindo e a segurança dos dados é de extrema importância. A Eval reconhece esta necessidade e está na vanguarda da implementação de sistemas que permitem uma rápida mudança e atualização de algoritmos criptográficos e protocolos de segurança.

Na Eval, usamos as mais recentes e seguras formas de criptografia e práticas de agilidade criptográfica para garantir que os dados dos nossos clientes estejam sempre protegidos, sem comprometer a capacidade de adaptação às mudanças no cenário de segurança digital.

Entre em contato com a Eval para saber mais

Agora que você está ciente da crescente ameaça das falhas criptográficas e da importância de um controle rigoroso sobre as chaves e algoritmos criptográficos, chegou o momento de dar um passo adiante.

Não deixe a segurança de seus dados ao acaso. A proteção eficaz dos seus dados começa com a escolha de um parceiro de tecnologia confiável e experiente.

Para saber mais sobre como a Eval pode ajudar você a fortalecer a segurança dos seus dados e a reduzir os riscos ligados a falhas criptográficas, entre em contato conosco hoje mesmo. Nossos especialistas estão prontos para ouvir as suas necessidades e elaborar uma solução personalizada que melhor atenda aos seus requisitos.

Não espere até que seja tarde demais. Faça da segurança de seus dados uma prioridade hoje mesmo e descubra como a Eval pode ajudá-lo a alcançar isso.

Entre em contato com a Eval agora mesmo e dê o primeiro passo para um futuro mais seguro.

Sobre a Eval

Com uma trajetória de liderança e inovação que remonta a 2004, a Eval não apenas acompanha as tendências tecnológicas, mas também estamos em uma busca incessante para trazer novidades oferecendo soluções e serviços que fazem a diferença na vida das pessoas.

Com valor reconhecido pelo mercado, as soluções e serviços da Eval atendem aos mais altos padrões regulatórios das organizações públicas e privadas, tais como o SBIS, ITI, PCI DSS, e a LGPD. Na prática, promovemos a segurança da informação e o compliance, o aumento da eficiência operacional das empresas, além da redução de custos.

Inove agora, lidere sempre: conheça as soluções e serviços da Eval e leve sua empresa para o próximo nível.

Eval, segurança é valor.

Escrito por Arnaldo Miranda, Evaldo. Ai, revisado por Marcelo Tiziano e Designer de Caio.