En un escenario cada vez más digital, en el que las nuevas tecnologías, como ChatGPT, se insertan en nuestra vida cotidiana, la seguridad de los datos se ha convertido en una prioridad incuestionable.

Las empresas y los particulares están constantemente en el punto de mira de los ciberdelincuentes, dispuestos a aprovechar cualquier brecha para acceder sin autorización a información confidencial.

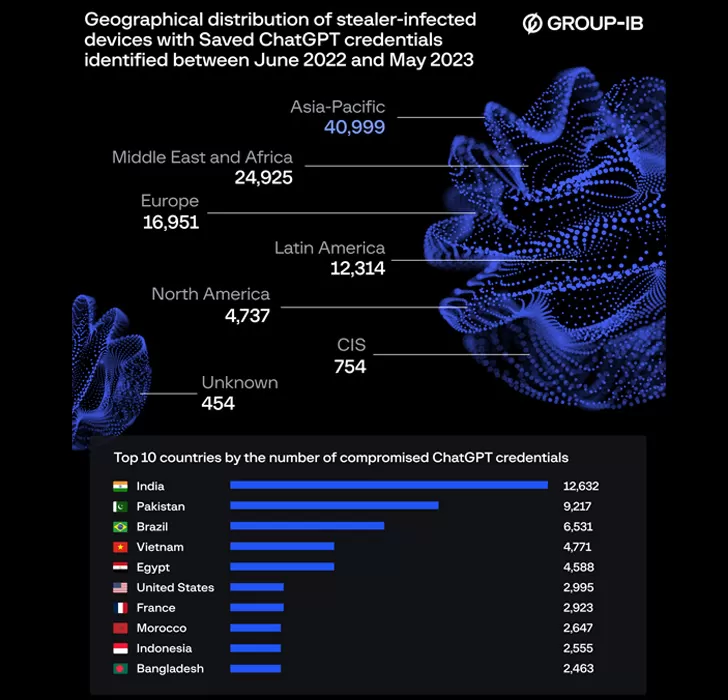

Un ejemplo alarmante de esta realidad es la reciente filtración de más de 100.000 credenciales de cuentas de ChatGPT, una herramienta de inteligencia artificial muy utilizada de OpenAI, cuya información acabó vendiéndose en mercados ilícitos de la dark web.

Este incidente no sólo pone de manifiesto la creciente sofisticación de los ciberataques, sino que también subraya la urgencia de contar con sólidas estrategias de seguridad de datos para proteger la información corporativa y personal frente a estas amenazas.

Filtración de credenciales de ChatGPT Credenciales de ChatGPT

La filtración de credenciales de ChatGPT, uno de los mayores incidentes de seguridad de datos desde su creación el 30 de noviembre de 2022, supuso un hito preocupante en el panorama de la ciberseguridad empresarial.

Más de 100.000 cuentas de ChatGPT se han visto comprometidas, y sus credenciales se han encontrado a la venta en varios mercados ilícitos de la dark web, lo que pone de manifiesto la amplitud y profundidad del problema.

El modus operandi consiste en

Robadores de información

o ladrones de información, programas maliciosos especializados en el robo de información de identificación personal y corporativa.

Tres Info Stealers, como también se les conoce, destacaron en esta operación: Raccoon, Vidar y RedLine. Han demostrado ser especialmente eficaces y representan una parte significativa de las credenciales robadas y vendidas en los mercados negros de Internet.

Estos ladrones de información, además de robar credenciales de inicio de sesión, también tienen la capacidad de secuestrar contraseñas, cookies, información de tarjetas de crédito y otros datos confidenciales de navegadores y extensiones de monederos de criptomonedas.

Un escenario preocupante para las empresas que se incorporan ChatGPT en sus operaciones

La filtración de credenciales de ChatGPT resuena con especial intensidad en Brasil. Lamentablemente, el país fue el tercero más afectado por esta filtración de datos, con un número significativo de credenciales ChatGPT comprometidas a la venta en la Dark Web.

Esto coloca tanto a las empresas brasileñas como a los particulares en una posición de alto riesgo potencial.

La situación es aún más preocupante si tenemos en cuenta el creciente papel que ChatGPT en las operaciones comerciales

Muchas organizaciones, especialmente las del sector tecnológico, están integrando ChatGPT en sus flujos operativos para optimizar diversos procesos, desde la atención al cliente hasta el análisis de datos.

Sin embargo, esta integración tiene sus trampas. Dada la configuración predeterminada de ChatGPT, que conserva todas las conversaciones, la información empresarial confidencial y la correspondencia clasificada pueden quedar expuestas si se ponen en peligro las credenciales de la cuenta.

Esta vulnerabilidad podría proporcionar inadvertidamente una mina de oro de información confidencial a los ciberdelincuentes si consiguen acceder a las cuentas de ChatGPT.

Esto pone de relieve la urgente necesidad de unas prácticas de seguridad sólidas en las empresas, especialmente en aquellas que dependen de herramientas como ChatGPT en sus operaciones diarias.

La seguridad de la información, la protección de datos y la privacidad no deben ser una ocurrencia tardía, sino componentes vitales de la estrategia operativa de cualquier empresa.

La importancia de la seguridad de los datos y las mejores prácticas para el uso corporativo de la ChatGPT

La llegada de los ladrones de información, que han demostrado su eficacia en el secuestro de contraseñas, cookies, datos de tarjetas de crédito y otra información sensible de navegadores y extensiones de monederos de criptomonedas, supone un reto importante para las empresas que utilizan herramientas de IA como ChatGPT en el entorno corporativo.

El uso de ChatGPT por parte de empresas y organizaciones es cada vez más popular gracias a su capacidad para agilizar procesos y mejorar la eficacia operativa.

Sin embargo, la configuración predeterminada de ChatGPT, que conserva todas las conversaciones, puede proporcionar inadvertidamente una gran cantidad de información sensible a los delincuentes, en caso de que sean capaces de obtener las indicaciones y su resultado.

Esto puede incluir detalles de correspondencia clasificada y códigos de propiedad, lo que supone un importante riesgo para la seguridad de las empresas.

Mitigar los riesgos es clave para integrar el uso corporativo con los beneficios de ChatGPT

Para mitigar estos riesgos, es crucial que las empresas adopten prácticas sólidas de higiene de contraseñas y apliquen medidas de seguridad como la autenticación de dos factores (2FA) en sus sistemas internos.

La autenticación de dos factores ofrece una capa adicional de protección, ya que requiere que los usuarios verifiquen su identidad a través de dos métodos diferentes antes de acceder a sus cuentas.

Esto puede prevenir eficazmente los ataques de toma de control de cuentas, incluso si las credenciales de un usuario se ven comprometidas.

Además, las empresas deberían plantearse aplicar políticas de seguridad de datos que limiten el tipo de información que puede compartirse a través de ChatGPT.

Esto, junto con la formación periódica de los empleados sobre las mejores prácticas de seguridad de datos, puede ayudar a minimizar el riesgo de que la información de la empresa se vea comprometida.

Es vital que las empresas reconozcan la necesidad de incorporar prácticas sólidas de seguridad, protección de datos y privacidad en su uso de ChatGPT y otras herramientas de IA.

De este modo, pueden aprovechar las ventajas de estas tecnologías avanzadas al tiempo que permanecen a salvo de las ciberamenazas.

Acerca de Eval

Eval lleva más de 18 años desarrollando proyectos en los segmentos financiero, sanitario, educativo e industrial. Desde 2004, ofrecemos soluciones de autenticación, firma electrónica y digital y protección de datos. Actualmente estamos presentes en los principales bancos brasileños, instituciones sanitarias, escuelas y universidades, así como en diferentes industrias.

Las soluciones y servicios de Eval cumplen las normas reglamentarias más exigentes de organismos públicos y privados, como SBIS, ITI, PCI DSS y LGPD (Ley General de Protección de Datos). En la práctica, fomentamos la seguridad y el cumplimiento de la normativa en materia de información, el aumento de la eficacia operativa de las empresas y la reducción de costes.

Innova ahora, lidera siempre: descubre las soluciones y servicios de Eval y lleva a tu empresa al siguiente nivel.