En el panorama digital actual, la seguridad de los datos ha trascendido la necesidad para convertirse en una obligación.

Cada día se realizan millones de transacciones en Internet, cada una de las cuales requiere un alto nivel de ciberseguridad en las empresas para proteger la información valiosa.

En este contexto, las Suites de Cifrado han surgido como elementos cruciales para construir un entorno digital seguro. Constituyen la columna vertebral de muchas operaciones de seguridad de datos en Internet, garantizando que la información se mueva con seguridad y eficacia.

Este artículo pretende explorar la complejidad de las Suites de Cifrado, desentrañando su naturaleza, su funcionamiento y la importancia que tienen en la seguridad de los datos en línea.

¿Qué son las Suites de Cifrado?

Las suites de cifrado son el conjunto de algoritmos utilizados en combinación para establecer una conexión segura, que incluyen:

Un algoritmo de clave de sesión y su tamaño de clave:

Es el algoritmo de cifrado simétrico utilizado para cifrar los datos transmitidos en la sesión, como AES de 128 bits, por ejemplo.

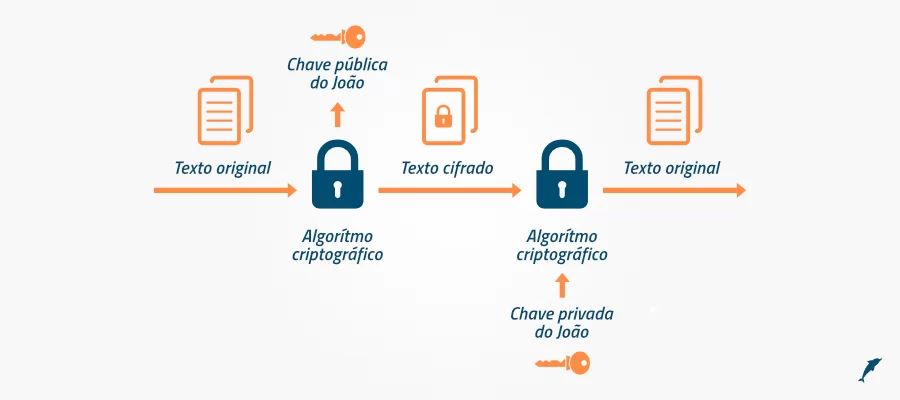

Un algoritmo de clave pública y su tamaño de clave:

Es el algoritmo de cifrado asimétrico utilizado para cifrar la clave de sesión, como RSA de 2048 bits, por ejemplo.- Un algoritmo hash: Se utiliza para garantizar la integridad de los datos, asegurando que no se alteren en el intercambio de información. Un ejemplo de algoritmo hash utilizado es SHA.

- Un algoritmo de intercambio de claves: Es el método por el que se intercambia la clave de sesión. Los ejemplos más comunes son RSA o Diffie-Hellman.

Como resultado, tenemos una constante que indica qué algoritmos se utilizaron en una sesión determinada, como “TLS_RSA_WITH_AES_256_CBC_SHA”, que utiliza el protocolo TLS, con el algoritmo de cifrado asimétrico RSA, AES CBC 256 como clave de sesión y SHA para garantizar la integridad de los datos.

Otro ejemplo es“TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384“, que utiliza ECDHE para el intercambio de claves, ECDSA para la autenticación, AES con 256 bits en modo GCM para el cifrado y SHA384 para la función hash.

Ahora que lo entendemos, examinemos cómo funcionan las Suites de Cifrado junto con HTTPS/TLS.

Otro ejemplo es

“TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384”

que utiliza ECDHE para el intercambio de claves, ECDSA para la autenticación, AES con 256 bits en modo GCM para el cifrado y SHA384 para la función hash.

Una vez entendido esto, veamos ahora cómo funcionan conjuntamente con HTTPS/TLS.

¿Cómo funciona la tecnología?

Las Suites de Cifrado son el motor de la seguridad de una conexión HTTPS, aunque su funcionamiento pueda parecer un poco complejo. En el corazón de esta operación está el proceso de saludo SSL/TLS.

Profundicemos un poco más en el concepto para entender cómo funcionan las Suites de Cifrado.

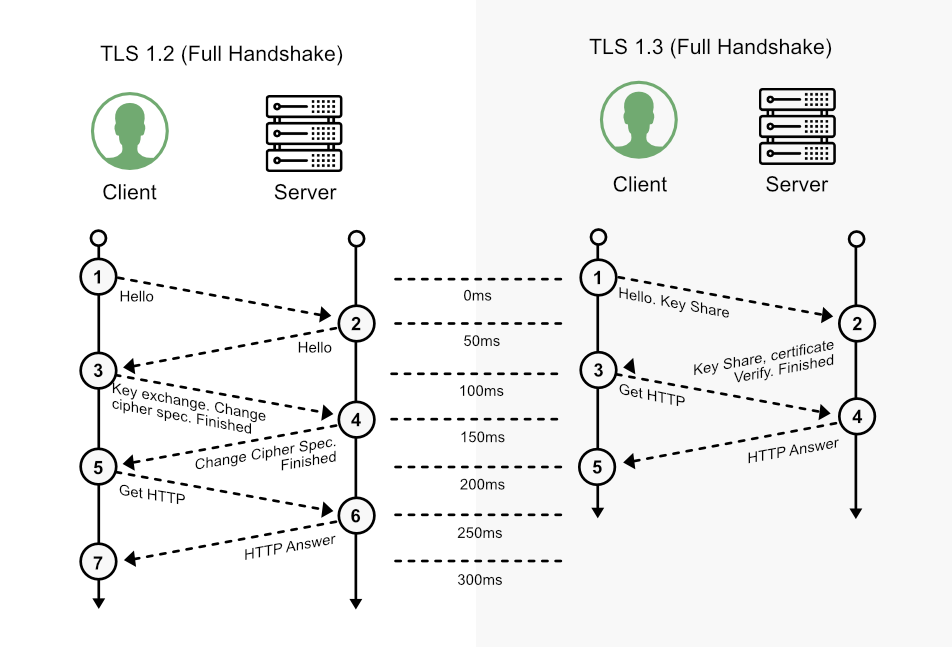

- Cuando se inicia una conexión entre un cliente (por ejemplo, un navegador) y un servidor, se desencadena un proceso de enlace SSL/TLS, que es una serie de pasos que se llevan a cabo para establecer una conexión segura entre el cliente y el servidor. Aquí es donde entran en juego las Suites de Cifrado.

- Durante este apretón de manos, el cliente y el servidor intercambian una lista de las Suites de Cifrado que admiten. Estas listas se comparan para encontrar una Suite de Cifrado que ambas soporten.A continuación, el servidor tiene la responsabilidad de elegir la Suite de Cifrado más segura y eficiente que ambos soporten para utilizarla durante la sesión.

- Una vez elegida la Suite de Cifrado, el cliente y el servidor inician el proceso de intercambio de claves, que se rige por el algoritmo de intercambio de claves presente en la Suite de Cifrado elegida.Aquí, es importante señalar que se crea una clave de sesión y que es esta clave la que se utilizará para cifrar y descifrar los datos transmitidos durante la sesión.Además, se define el algoritmo de encriptación que se utilizará para encriptar los datos transmitidos entre el cliente y el servidor, así como la función hash o MAC que se utilizará para garantizar la integridad de los datos.

Al final del apretón de manos, se establece la conexión y los datos pueden intercambiarse de forma segura entre el cliente y el servidor utilizando los algoritmos definidos por la Suite de Cifrado elegida.

Esto garantiza que las comunicaciones estén protegidas contra la interceptación o modificación por parte de terceros malintencionados.

También existen algunas variaciones del protocolo, como SSL, TLS 1.2 y TLS 1.3. Con fines educativos, a continuación se presenta un resumen de los protocolos TLS 1.2 y TLS 1.3 paso a paso:

¿Por qué son importantes las Suites de Cifrado?

Las suites de cifrado desempeñan un papel crucial en la configuración de una conexión HTTPS segura, ya que encapsulan diversas funciones criptográficas, cada una de las cuales desempeña un papel específico en la seguridad e integridad de la conexión.

Durante el apretón de manos SSL, el cliente y el servidor web utilizan cuatro elementos principales, cada uno representado por un algoritmo específico dentro de la Suite de Cifrado:

- Algoritmo de intercambio de claves:

Este algoritmo determina cómo se intercambiarán las claves simétricas entre el cliente y el servidor.

Las claves simétricas se utilizan para cifrar y descifrar los datos transmitidos durante la sesión.

Entre los algoritmos de encriptación asimétrica utilizados para el intercambio de claves están:

-

RSA:

Tradicional y muy conocido, RSA se utiliza en el intercambio de claves, en pocas palabras, la clave pública del destinatario se utiliza para cifrar una clave de sesión, que es una clave de algoritmo simétrico, como AES.

Diffie-Hellman (DH):

Es uno de los algoritmos más conocidos que se siguen utilizando hoy en día para el intercambio de claves.

Diffie-Hellman Efímero (DHE):

Es una variación de DH, en la que se utiliza una nueva clave para cada nueva sesión.

Curva elíptica Diffie-Hellman (ECDH):

Es muy similar al DH, pero en lugar de utilizar números primos, utiliza curvas elípticas.

Curva elíptica Diffie-Hellman efímera (ECDHE):

Se trata de una variación de ECDH y DHE, en la que se utiliza una nueva clave, con curvas elípticas en este caso, con cada nueva sesión.

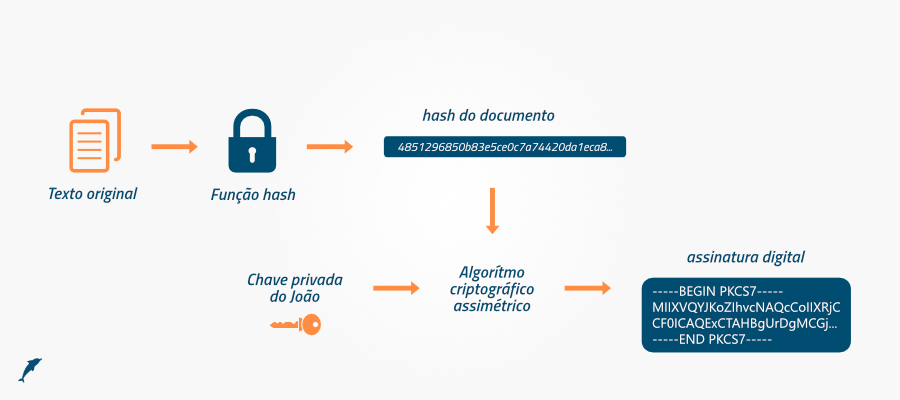

- Algoritmo de Autenticación o Firma Digital:

Este algoritmo dicta cómo se implementarán la autenticación del servidor y la autenticación del cliente (si es necesaria).

La Autenticación o Firma Digital permite al cliente y al servidor confirmar la identidad del otro, garantizando que se comunican con la entidad correcta.

Los algoritmos de autenticación incluyen RSA, ECDSA y DSA.

- Algoritmos de encriptación simétrica utilizados para las claves de sesión:

Este algoritmo se utiliza para encriptar los datos que se transmiten entre el cliente y el servidor durante la sesión.

La encriptación simétrica ayuda a garantizar la confidencialidad de los datos con un coste computacional bajo en comparación con los algoritmos de encriptación asimétrica, haciéndolos ininteligibles para cualquiera que pudiera interceptar la comunicación.

Entre los algoritmos de encriptación simétrica están AES, CHACHA20, Camellia y ARIA.

- Función Hash/MAC:

Esta función determina cómo se llevarán a cabo las comprobaciones de integridad de los datos. La integridad de los datos es importante para garantizar que no se han alterado durante la transmisión.

Las funciones Hash/MAC, como SHA-256 y POLY1305, se utilizan para crear un valor de suma de comprobación único para los datos, que puede utilizarse para comprobar si los datos han sido alterados.

Estas funciones criptográficas son necesarias en varios puntos de la conexión para llevar a cabo la autenticación, la generación y el intercambio de claves, y una suma de comprobación para garantizar la integridad.

Para determinar qué algoritmos concretos utilizar, el cliente y el servidor web empiezan por decidir mutuamente la Suite de Cifrado que se utilizará.

En la práctica, las Suites de Cifrado son necesarias debido a la variedad de servidores, sistemas operativos y navegadores.

Es necesario dar cabida a todas estas combinaciones, por lo que las Suites de Cifrado son útiles para garantizar la compatibilidad.

La importancia de las Suites de Cifrado en la seguridad de los datos

En la práctica, las Suites de Cifrado desempeñan un papel vital en la seguridad de los datos en un mundo cada vez más digital.

Como hemos visto a lo largo del artículo, son la columna vertebral de las conexiones seguras en Internet, ya que permiten transmitir información de forma segura entre clientes y servidores.

Las suites de cifrado proporcionan un conjunto de algoritmos que garantizan la autenticación, la privacidad y la integridad de los datos durante la comunicación.

Ayudan a evitar una amplia gama de ataques, desde la interceptación de las comunicaciones hasta la manipulación de los datos transmitidos.

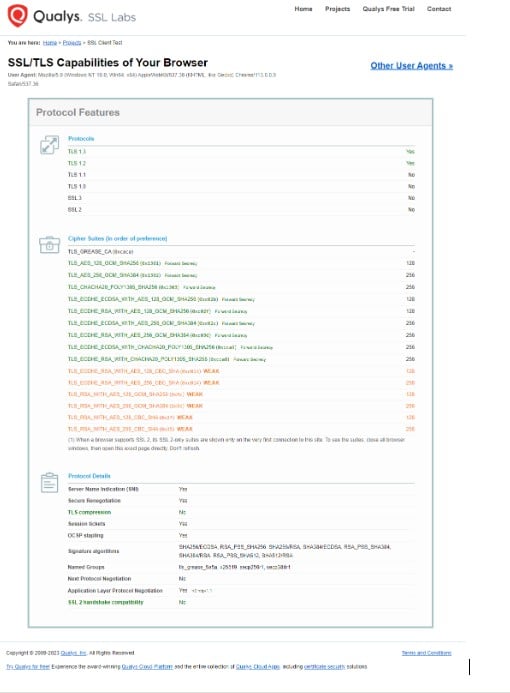

Teniendo en cuenta todo lo que hemos aprendido hasta ahora, hay un sitio web interesante donde se diagnostica qué Suites de Cifrado acepta tu ordenador.

Para más información, visita

https://clienttest.ssllabs.com:8443/ssltest/viewMyClient.html.

Como resultado, debería devolver algo como

Como podemos ver, enumeró los protocolos, los algoritmos y alguna información adicional. Sin embargo, elegir las Suites de Cifrado adecuadas para un servidor es una tarea crucial para los administradores.

Comprender la tecnología es el primer paso para garantizar la Seguridad de los Datos

Una elección inadecuada puede provocar conexiones inseguras, o incluso incompatibilidad con algunos clientes.

Por tanto, mantenerse al día de las mejores prácticas para seleccionar Suites de Cifrado es una parte esencial de la gestión de la seguridad de los datos.

¿Y cómo lo haces? ¿Cómo eliges los algoritmos, recordando que tienen que ser aceptados por ambas partes, el cliente y el servidor?

Una forma de aumentar la seguridad de tu ordenador es eliminar algunos algoritmos que ya se sabe que son débiles. Para ello, te recomendamos que leas el artículo de Microsoft en el que te enseñan los comandos que puedes utilizar mediante PowerShell para limitar el uso de algoritmos débiles.

Pulsa aquí para ver cómo desactivar los algoritmos en Windows.

También puedes consultar los algoritmos que ya están aceptados por defecto en Windows.

Haz clic aquí para ver más sobre windows 11

.

Con el avance de la tecnología y la constante evolución de las amenazas a la seguridad, es crucial comprender la importancia de las Suites de Cifrado y cómo funcionan.

Este conocimiento nos permitirá tomar decisiones más informadas para proteger nuestros datos y mantener seguras nuestras comunicaciones en línea.

En resumen, las Suites de Cifrado son algo más que un conjunto de algoritmos, son la primera línea en la batalla continua por la seguridad de los datos en Internet.

Acerca de Eval

Con una trayectoria de liderazgo e innovación que se remonta a 2004, en Eval no sólo nos mantenemos al día de las tendencias tecnológicas, sino que estamos en una búsqueda constante de nuevos avances ofreciendo soluciones y servicios que marquen la diferencia en la vida de las personas.

Las soluciones y servicios de Eval cumplen las normas reglamentarias más estrictas para organizaciones públicas y privadas, como SBIS, ITI, PCI DSS y LGPD. En la práctica, fomentamos la seguridad y el cumplimiento de la normativa en materia de información, el aumento de la eficacia operativa de las empresas y la reducción de costes.

Innova ahora, lidera siempre: descubre las soluciones y servicios de Eval y lleva a tu empresa al siguiente nivel.

Eval, la seguridad es un valor.

Escrito por Arnaldo Miranda, Evaldo. Ai, revisado por Marcelo Tiziano y diseñado por Caio.