Hardware Thales HSM Luna

¿Sabías que la seguridad de las transacciones en los sistemas de billetaje electrónico es un reto crítico para la gestión del transporte público en las grandes metrópolis? Ante las crecientes exigencias de seguridad, eficacia y fiabilidad, estas ciudades necesitan soluciones sólidas que garanticen la integridad de sus operaciones.

En este caso de éxito, exploraremos cómo la implantación del hardware HSM Luna de Thales no sólo revolucionó la seguridad, sino que también optimizó la eficacia de las operaciones de billetaje electrónico, transformando el panorama del transporte público urbano.

Desafío empresarial

Las empresas de transporte público, así como otras empresasAdemás, tienen que garantizar la protección de las claves criptográficas y la aplicación del billetaje en sus sistemas. Estos sistemas se utilizan para procesar el pago de billetes, permitiendo a los pasajeros utilizar tarjetas electrónicas para pagar sus viajes de forma cómoda, rápida y segura.

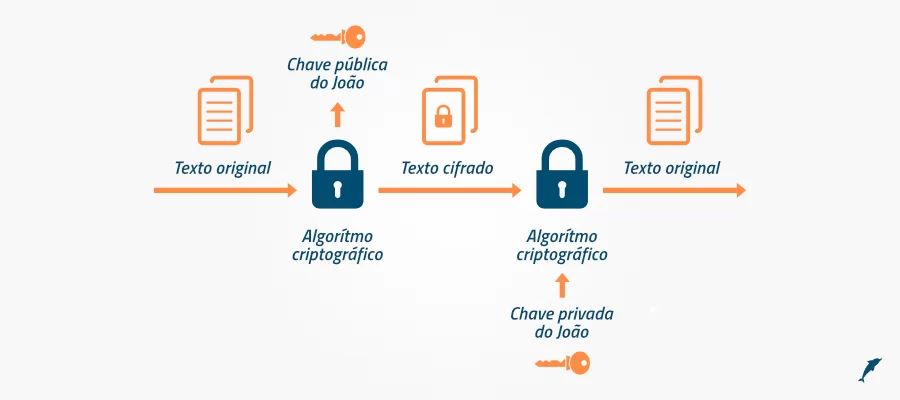

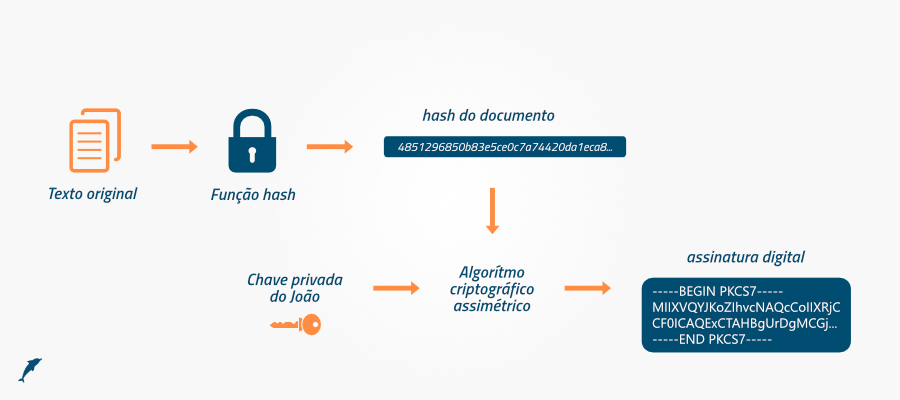

Las claves criptográficas son fundamentales para el proceso de encriptación, la tecnología utilizada para proteger la información confidencial mediante códigos que sólo las partes autorizadas pueden descifrar. En un sistema de billetaje electrónico, estas claves son esenciales para la seguridad de las transacciones y operaciones de pago.

Con el creciente uso de los billetes electrónicos, ha surgido la necesidad urgente de proteger eficazmente estas claves para evitar el fraude, garantizar la integridad de las transacciones y proteger los datos de los usuarios con hardware HSM.

Objetivos de aplicación

Entre los principales objetivos de la empresa de transporte público a la hora de implantar los módulos de seguridad de hardware estaban

- Almacenar claves criptográficas de forma segura.

- Protege y gestiona eficazmente las claves criptográficas.

- Acelera las operaciones criptográficas y protege el ciclo de vida de las claves.

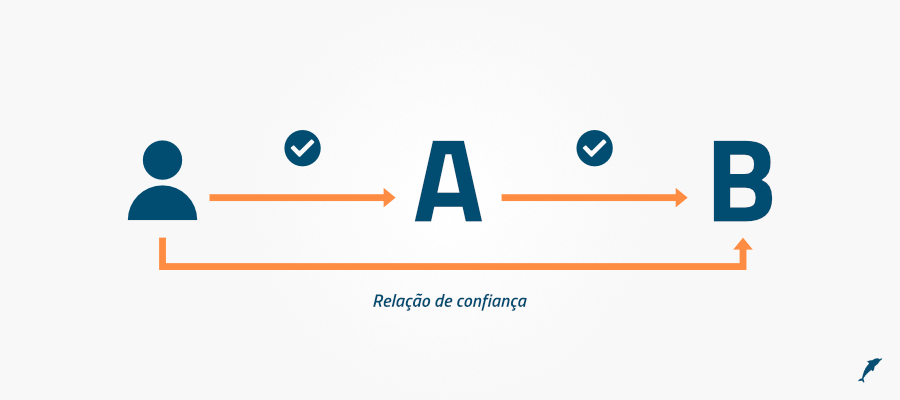

- Establece una sólida raíz de confianza para toda la infraestructura de encriptación.

HSM Luna Hardware: Solución implementada

La solución de hardware HSM Luna Para satisfacer estas necesidades, se implementó la solución de hardware HSM Luna de Thales. Los servicios prestados incluían:

Almacenamiento seguro

: Implementación del HSM Luna para proteger de forma segura las claves criptográficas contra el compromiso.

Función Módulo FM

Uso del módulo FM en el HSM Luna para garantizar el cumplimiento de las normas de seguridad exigidas.

Gestión centralizada

Utilización del Crypto Command Center de Thales para la supervisión, elaboración de informes y gestión centralizada de los recursos criptográficos.

Certificación de seguridad:

Los HSM Luna tienen la certificación FIPS 140-2 de nivel 3, reconocida como la norma de oro en seguridad para claves criptográficas, que garantiza que las claves permanecen seguras dentro del hardware.

Retorno de la inversión Integrado con más de 400 de las aplicaciones empresariales más utilizadas: el mayor ecosistema de socios del mercado. Además, ofrecemos una amplia compatibilidad con API, como PKCS #11, Java, Open SSL, Microsoft, Ruby, Python y Go.

HSM Hardware: Mejoras en el sistema electrónico de venta de entradas

Tras implantar el hardware HSM Luna, la empresa de transporte público obtuvo resultados significativos:

Mayor seguridad:

Las claves criptográficas y las aplicaciones críticas son ahora más seguras. Las claves criptográficas, esenciales para cifrar y descifrar datos, se almacenaron en hardware HSM especializado de alta seguridad, protegido contra intentos de acceso no autorizados.

Esto garantizaba que sólo las entidades autorizadas pudieran acceder a estas claves y utilizarlas, evitando el fraude y el uso indebido.

Eficacia mejorada

:

El Luna HSM (Hardware Security Module) está diseñado para realizar operaciones criptográficas con extrema rapidez. Al descargar las pesadas operaciones criptográficas en hardware especializado, se redujo significativamente el tiempo de procesamiento de las transacciones de billetes, lo que permitió a los pasajeros completar sus compras y validaciones de billetes mucho más rápidamente.

Latencia reducida:

Al realizarse el cifrado y el descifrado casi instantáneamente, la latencia de las transacciones ha disminuido. Los sistemas responden ahora con mayor rapidez, eliminando los retrasos que podrían producirse debido a la criptografía basada en software, en la que las operaciones criptográficas se realizan mediante software, consumiendo más tiempo y recursos del sistema principal.

Escalabilidad:

La mejora de la eficacia debida al hardware HSM también se refleja en la capacidad del sistema para gestionar un gran volumen de transacciones simultáneas sin degradación del rendimiento. Esto es crucial en horas punta, como en las concurridas estaciones de transporte público, donde muchos usuarios realizan transacciones al mismo tiempo.

Menos sobrecarga del sistema:

Liberación de recursos del servidor: Con HSM encargándose de las operaciones criptográficas, los servidores principales quedaron libres para otras tareas críticas. Esto ha dado lugar a una utilización más eficiente de los recursos informáticos, reduciendo potencialmente también los costes asociados al mantenimiento y funcionamiento de los servidores.

Funcionamiento continuo y fiable:

El HSM está diseñado para ofrecer alta disponibilidad y resistencia, lo que significa que se ha minimizado el riesgo de interrupciones o fallos en el sistema de venta de entradas. Un funcionamiento continuo e ininterrumpido contribuye directamente a la eficacia general, al evitar los tiempos de inactividad que pueden interrumpir el servicio y causar insatisfacción entre los usuarios.

Integración simplificada:

La integración simplificada del hardware HSM Luna con los sistemas existentes permitió una transición fluida sin grandes interrupciones ni necesidad de reestructurar completamente la infraestructura informática. Esto significa que las mejoras de eficiencia se consiguieron rápidamente y con menos esfuerzo de implantación.

Control y gestión centralizados:

A través del Crypto Command Center de Thales, se centraliza la administración de las claves criptográficas y las operaciones criptográficas, optimizando aún más la eficacia administrativa y operativa. Los administradores pueden gestionar, seguir y resolver más eficazmente los problemas relacionados con las claves criptográficas.

Cumplimiento y reputación:

Con el hardware HSM Luna, se ha reforzado el cumplimiento de la normativa, mejorando la reputación de la empresa al demostrar su compromiso con la seguridad y la protección de los datos de los usuarios. Algunas normas son:

LGPD (Ley General de Protección de Datos – Brasil):

Exige la protección de los datos personales y garantiza que los datos de los usuarios se procesen de forma segura, minimizando el riesgo de filtraciones y accesos no autorizados.

PCI DSS (Norma de Seguridad de Datos del Sector de las Tarjetas de Pago):

Define las normas de seguridad para las empresas que manejan datos de tarjetas de pago, centrándose en la protección de los datos de transacciones financieras frente al fraude.

ISO/IEC 27001 (Norma Internacional de Gestión de la Seguridad de la Información):

Detalla los requisitos para establecer, implantar, mantener y mejorar continuamente un Sistema de Gestión de la Seguridad de la Información (SGSI).

Beneficios de las soluciones aplicadas

Seguridad avanzada

La certificación FIPS 140-2 Nivel 3 ofrece una capa adicional de seguridad en las operaciones criptográficas.

Gestión de claves criptográficas

: Proporciona una plataforma segura para gestionar, almacenar y generar claves criptográficas.

Alto rendimiento:

Mejora del rendimiento de las aplicaciones, especialmente en transacciones sensibles como el procesamiento de pagos, la firma digital y la autenticación.

Flexibilidad:

HSM Luna se integra fácilmente en entornos locales y en la nube, satisfaciendo diversas demandas empresariales.

Cumplimiento:

Ayudó a garantizar el cumplimiento de normas y reglamentos como PCI-DSS, GDPR e HIPAA.

Durabilidad:

Ofrecía resistencia a los ataques y una gran fiabilidad gracias a la robustez del hardware.

Soporte multicriptográfico:

Compatibilidad con una amplia gama de algoritmos criptográficos, lo que permite satisfacer diversas necesidades de seguridad.

Particionamiento seguro:

Permite la segregación segura de usuarios y aplicaciones en un único HSM, proporcionando mayor seguridad.

La implantación del HSM Luna de Thales puso de manifiesto la importancia de una sólida colaboración con expertos en ciberseguridad y la elección de soluciones adaptables a las necesidades específicas de la organización.

La planificación detallada y la integración adecuada fueron cruciales para reforzar la seguridad del sistema de billetaje electrónico, garantizar la protección de las claves criptográficas, mejorar la eficacia operativa y establecer un estándar de confianza digital.