La frecuencia de los ciberataques sigue aumentando, especialmente en los sectores educativo, bancario, sanitario y gubernamental. Por eso, el cifrado de datos para la seguridad en la nube ha sido una prioridad.

Una de las razones de este aumento es la transición del almacenamiento de datos en bases de datos locales al almacenamiento en la nube, que se conecta a través de tecnologías cableadas e inalámbricas.

Y el cifrado de datos para la seguridad en la nube ha sido clave en esta fase de transición.

Aunque las plataformas en la nube ofrecen una forma cómoda de almacenar grandes bases de datos con registros de clientes, empleados, finanzas y ventas, los piratas informáticos pueden aprovechar los puntos débiles de los sistemas de computación en la nube y obtener acceso no autorizado representando el paquete como tráfico local.

Los ciberdelincuentes no sólo atacan a las organizaciones con centros de datos locales, sino también a las que tienen entornos alojados en plataformas de computación en nube.

Desgraciadamente, unas reglas de cortafuegos sólidas no bastan para proteger contra los ciberataques y proporcionar la autenticación y autorización necesarias para la protección de la seguridad operativa contra los ciberataques. Se requieren pruebas y validaciones rigurosas de la seguridad a nivel de bases de datos y aplicaciones.

Es crucial proteger los datos almacenados en reposo, cuando permanecen en un dispositivo de forma permanente, y en tránsito, y cuando se trasladan de un lugar o red a otro lugar/red.

Para complicar las cosas, los piratas informáticos utilizan herramientas y técnicas modernas para acceder sin autorización a los datos de una organización, en Internet o almacenados en servicios de computación en nube.

Por lo tanto, el cifrado y la autenticación de datos, la implantación de certificados SSL y las conexiones SSL son esenciales. Igualmente importante es establecer políticas que restrinjan el acceso involuntario a los entornos y la validación periódica de la gestión de identidades y accesos.

Aprovechar las ventajas de la autenticación y cifrado de datos para la seguridad en la nube

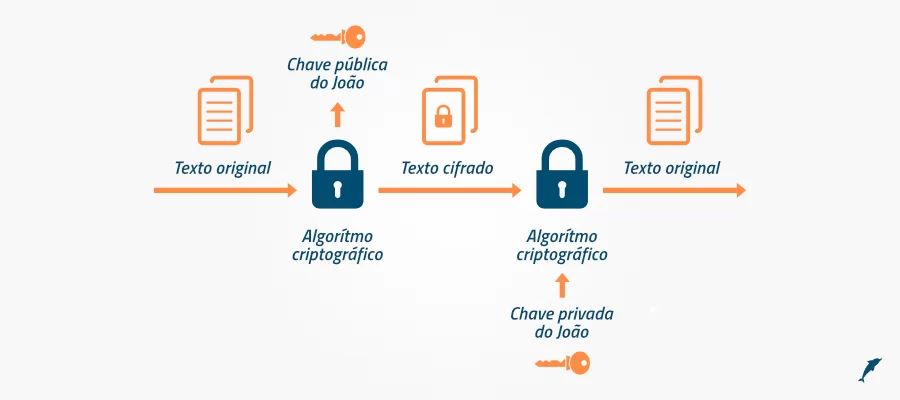

Básicamente, el cifrado de datos para la seguridad en la nube protege la información sensible y privadamezclando bloques de datos de texto en un código secreto. Para descifrar el cifrado se necesita una clave de descifrado.

Diferentes algoritmos, como DES, AES y RSA, transforman los datos en un formato ilegible llamado texto cifrado. El texto cifrado se transmite al receptor con claves de descifrado públicas y privadas para descifrar los datos.

El receptor descifra el texto cifrado utilizando ambas claves para transformarlo en un formato legible.

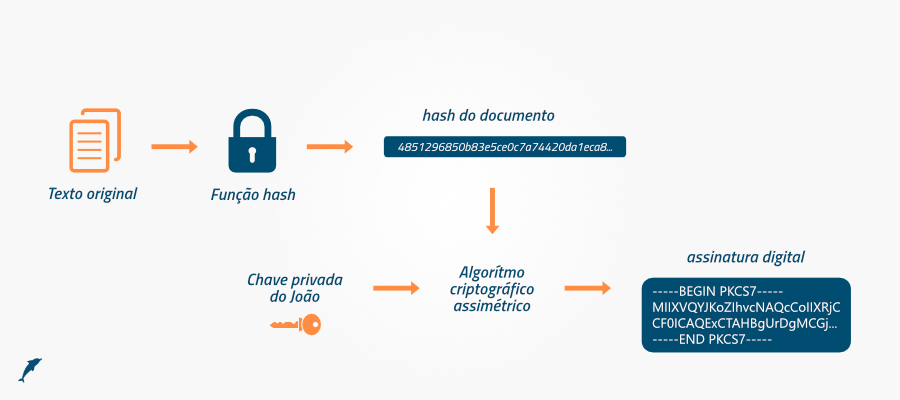

La autenticación de datos es un complejo mecanismo de comunicación en red que mantiene el no repudio y la integridad de los datos. Entre los métodos habituales de autenticación de datos se incluyen:

Autenticación de contraseña

Los usuarios deben introducir una contraseña para acceder a los datos, lo que los mantiene a salvo de accesos no autorizados. Se utilizan contraseñas complejas que combinan números, letras y caracteres especiales para garantizar la seguridad de los datos y reducir aún más los riesgos.

Este es solo el primer paso para garantizar la protección contra los ciberataques mediante el cifrado de datos para la seguridad en la nube.

Autenticación de dos factores

Se envía una contraseñade un solo uso (OTP) al número de teléfono móvil o a la dirección de correo electrónico del usuario. Si usted es el usuario original, el acceso a los datos se aprueba después de introducir esta OTP.

Los hackers que intenten acceder no dispondrán de esta OTP, lo que significa que se deniega el acceso a los datos y se bloquea temporalmente la cuenta para salvar los datos de ataques.

Autenticación mediante token

Se envía un token al servidor de red para la autenticación. El servidor comprueba las credenciales del dispositivo y aprueba o deniega la autenticación.

Comprobación de bits de paridad

Esta técnica sólida y de uso común también se conoce comocomprobación de redundancia cíclica (CRC) y garantiza una transmisión precisa de los datos.

Se añade un código CRC al final del mensaje de datos antes de la transmisión. En el punto de destino, el receptor obtiene los datos con el código CRC y los compara con el código original. Si los valores son iguales, los datos se han recibido correctamente.

Los certificados SSL (Secure Sockets Layer) proporcionan cifrado de datos mediante algoritmos específicos. Estos certificados garantizan la seguridad de la transmisión de datos frente a actividades maliciosas y software de terceros.

Para cifrar los certificados se utilizan dos tipos de mecanismos: una clave pública y una clave privada.

El servidor reconoce la clave pública y cifra los datos. SSL mantiene los datos encriptados hasta que el usuario completa el proceso de comunicación. Los datos sólo pueden ser descifrados por la clave privada.

Si un pirata informático consigue piratear los datos durante el proceso de comunicación, el cifrado los inutilizará. SSL se recomienda como norma internacional para la transmisión segura de datos en sitios web.

Buenas prácticas para protegerse de los ciberataques mediante el cifrado de datos

Las organizaciones pueden emplear varios enfoques probados para proteger sus datos cuando utilizan el cifrado de datos para la seguridad en la nube. Entre ellas figuran:

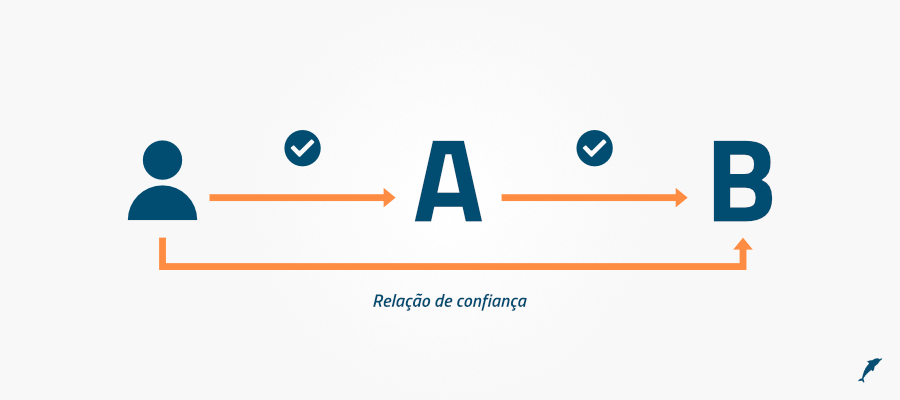

- Desarrollar un plan de gestión de claves de cifrado y acceso para garantizar que los datos se descifran cuando se necesita acceder a ellos. Deben existir procesos de gestión de claves para evitar la divulgación no autorizada de datos o la pérdida irrecuperable de datos importantes;

- Garantizar que los mecanismos de cifrado cumplen la legislación y la normativa aplicables. Cualquier intercambio de datos encriptados, exportación o importación de productos de encriptación de datos (por ejemplo, código fuente, software o tecnología) debe cumplir las leyes y normativas aplicables de los países implicados;

- Definir los niveles de acceso a los datos. Supervisar y registrar las actividades de acceso inadecuadas para reducir las amenazas internas. Elimine las cuentas de los antiguos empleados inmediatamente después de su separación de la empresa;

- Forme a todo el personal en el manejo de datos sensibles utilizando las últimas tecnologías y asegúrese de que entienden cómo utilizan esta información los sistemas.

Cifrado de datos para la seguridad en la nube: errores que su empresa debe evitar

El mayor error en materia de ciberseguridad es que las empresas piensan que están completamente protegidas de los ataques porque han realizado grandes inversiones para implantar protocolos de seguridad.

Olvidan que siempre hay vulnerabilidades que les dejan expuestos a riesgos, que pueden provocar daños irrecuperables. Con la llegada del almacenamiento en la nube, a muchas empresas se les ha hecho creer que el simple hecho de pasarse a la nube garantiza la protección contra los ciberataques.

Y aunque sin duda es un lugar seguro para almacenar los datos sensibles de una empresa, no es una fortaleza impenetrable, de ahí la importancia del cifrado de datos para la seguridad en la nube.

Además, algunas empresas siguen utilizando tecnologías antiguas sin actualizarse a los avances más recientes y seguros, lo que las deja aún vulnerables a los riesgos de seguridad.

Las empresas pueden aprovechar los aspectos innovadores de la seguridad para ayudarles a mitigar las amenazas a la seguridad. Las redes definidas por software pueden proporcionar seguridad automatizada a nivel de hardware mediante routers y conmutadores.

Las herramientas de gestión de la configuración ofrecen un método práctico para gestionar y automatizar los ajustes de seguridad.

Es hora de que las empresas que invierten en sistemas de computación en nube inviertan también en hacer que sus sistemas de ciberseguridad sean más seguros, fiables y robustos contra los ciberataques con el uso de la encriptación de datos.

Acerca de Eval

EVAL lleva más de 18 años desarrollando proyectos en los segmentos financiero, sanitario, educativo e industrial. Desde 2004, ofrecemos soluciones de Autenticación, Firma Electrónica y Digital y Protección contra Ciberataques. Actualmente estamos presentes en los principales bancos brasileños, instituciones sanitarias, escuelas y universidades, así como en diferentes industrias.

Con un valor reconocido por el mercado, las soluciones y servicios de EVAL cumplen las normas reglamentarias más exigentes de organizaciones públicas y privadas, como SBIS, ITI, PCI DSS y LGPD. En la práctica, fomentamos la seguridad y el cumplimiento de la normativa en materia de información, el aumento de la eficacia operativa de las empresas y la reducción de costes.

Innova ahora, lidera siempre: descubre las soluciones y servicios de Eval y lleva a tu empresa al siguiente nivel.

Eval, la seguridad es un valor.