A frequência dos ataques cibernéticos continua a aumentar, especialmente nos setores de educação, bancos, saúde e governo. Por isso a criptografia de dados para a segurança da nuvem tem sido uma prioridade.

Um motivo para este aumento é a transição do armazenamento de dados em bancos de dados locais para o armazenamento em nuvem, que é conectado por meio de tecnologias com e sem fio.

E a criptografia de dados para a segurança da nuvem tem sido fundamental nessa fase de transição.

Embora as plataformas em nuvem apresentem uma maneira conveniente de armazenar grandes bancos de dados que contêm registros de clientes, funcionários, financeiros e de vendas, os hackers podem explorar os pontos fracos dos sistemas de computação em nuvem e obter acesso não autorizado, representando o pacote como tráfego local.

Os cibercriminosos têm como alvo as organizações não apenas com data centers locais, mas também aquelas com ambientes hospedados em plataformas de computação em nuvem.

Infelizmente, regras fortes de firewall não são suficientes para proteção contra ataques cibernéticos e fornecer a autenticação e autorização necessárias para segurança operacional proteção contra ataques cibernéticos. Sendo necessário um teste rigoroso e validação de segurança no nível do banco de dados e do aplicativo.

É crucial proteger os dados armazenados quando em repouso, onde os dados permanecem em um dispositivo permanentemente, e em trânsito, e quando eles são movidos de um local ou rede para outro local / rede.

Para complicar as coisas, os hackers usam ferramentas e técnicas modernas para obter acesso não autorizado aos dados dentro de uma organização, na Internet ou armazenados em serviços de computação em nuvem.

Portanto, criptografia de dados e a autenticação, implementação de certificados SSL e conexões SSL são essenciais. Igualmente importante é estabelecer políticas que restrinjam o acesso não intencional a ambientes e validação regular de identidade e gerenciamento de acesso.

Percebendo os benefícios da autenticação e criptografia de dados para a segurança da nuvem

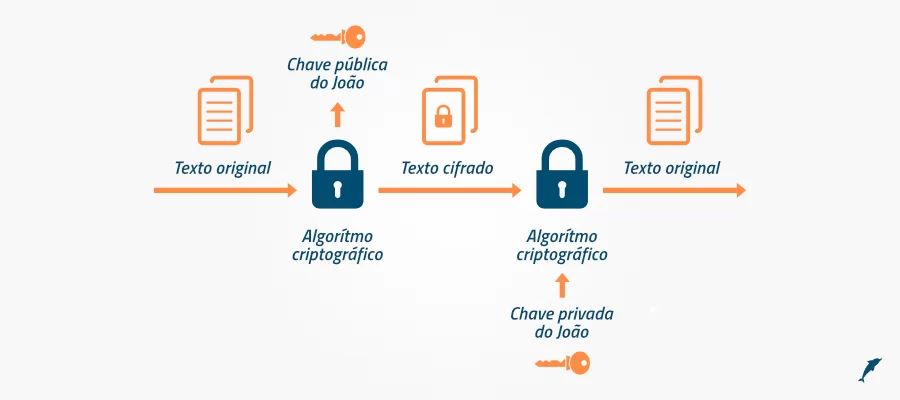

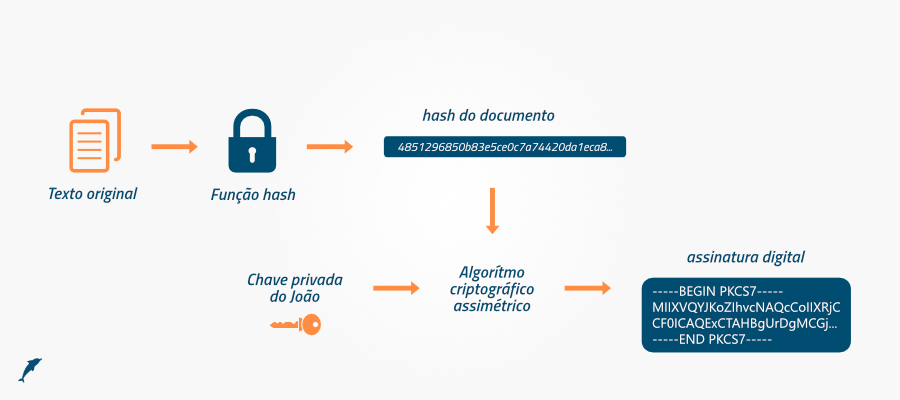

Basicamente, a criptografia de dados para a segurança da nuvem protege informações confidenciais e privados misturando blocos de dados de texto em um código secreto. Uma chave de descriptografia é necessária para decodificar a criptografia.

Diferentes algoritmos, incluindo DES, AES e RSA, transformam os dados em um formato ilegível, chamado texto cifrado. O texto cifrado é transmitido ao receptor com chaves de descriptografia públicas e privadas para descriptografar os dados.

O receptor descriptografa o texto cifrado usando ambas as chaves para transformá-lo em um formato legível.

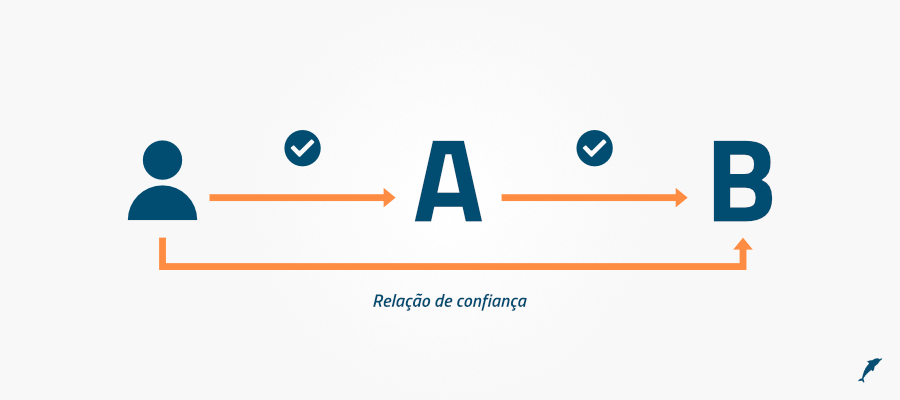

A autenticação de dados é um mecanismo de comunicação de rede complexo que mantém o não-repúdio e a integridade dos dados. Os métodos de autenticação de dados comuns incluem:

Autenticação de senha

Os usuários devem inserir uma senha para obter acesso aos dados, o que mantém os dados protegidos contra acesso não autorizado. Senhas complexas usando uma combinação de números, letras e caracteres especiais são usadas para dados mais seguros e para reduzir ainda mais o risco.

Esse é apenas o primeiro passo para garantir a proteção contra ataques cibernéticos com uso da criptografia de dados para a segurança da nuvem.

Autenticação de dois fatores

Uma senha de uso único (one-time password – OTP) é enviada ao número do celular ou e-mail do usuário. Se for o usuário original, o acesso aos dados é aprovado após a entrada deste OTP.

Os hackers que tentam obter acesso não terão este OTP, o que significa que o acesso aos dados é negado e a conta é bloqueada temporariamente para salvar os dados de ataques.

Autenticação de token

Um token é enviado ao servidor de rede para autenticação. O servidor verifica as credenciais do dispositivo e aprova ou nega a autenticação.

Verificação do bit de paridade

Essa técnica forte e comumente usada também é conhecida como verificação de redundância cíclica (cyclic redundancy check – CRC) e garante a transmissão de dados precisa.

Um código CRC é adicionado ao final da mensagem de dados antes da transmissão. No ponto de destino, o receptor obtém os dados com o código CRC e os compara com o código original. Se os valores forem iguais, os dados foram recebidos corretamente.

Os certificados SSL ( Secure Sockets Layer ) fornecem criptografia de dados usando algoritmos específicos. Esses certificados garantem a segurança da transmissão de dados de atividades maliciosas e software de terceiros.

Dois tipos de mecanismos são usados para criptografar os certificados: uma chave pública e uma chave privada.

A chave pública é reconhecida pelo servidor e criptografa os dados. O SSL mantém os dados criptografados até que o usuário conclua o processo de comunicação. Os dados só podem ser descriptografados pela chave privada.

Se um hacker conseguir hackear os dados durante o processo de comunicação, a criptografia tornará os dados inúteis. SSL é recomendado como um padrão internacional para transmissão segura de dados em sites.

Melhores práticas para proteção contra ataques cibernéticos com uso da criptografia de dados

As organizações podem empregar várias abordagens comprovadas para proteger seus dados ao usar a criptografia de dados para a segurança da nuvem. Eles incluem:

- Desenvolver uma chave de criptografia e um plano de gerenciamento de acesso para garantir que os dados sejam descriptografados quando o acesso aos dados for necessário. Os principais processos de gerenciamento devem estar implementados para evitar a divulgação não autorizada de dados ou a perda irrecuperável de dados importantes;

- Certificar de que os mecanismos de criptografia estejam em conformidade com as leis e regulamentos aplicáveis. Qualquer compartilhamento de dados criptografados, exportação ou importação de produtos de criptografia de dados (por exemplo, código-fonte, software ou tecnologia) deve estar em conformidade com as leis e regulamentos aplicáveis dos países envolvidos;

- Definir os níveis de acesso aos dados. Monitor e registrar atividades de acesso inadequadas para reduzir ocorrências de ameaças internas. Exclua as contas de ex-funcionários imediatamente após a separação da empresa;

- Treinar todos os funcionários no tratamento de dados confidenciais usando a tecnologia mais recente e certifique-se de que eles entendam como os sistemas usam essas informações.

Criptografia de dados para a segurança da nuvem: erros que sua empresa deve evitar

O maior equívoco sobre segurança cibernética é que as empresas pensam que estão completamente protegidas de ataques porque realizaram grandes investimentos implementando protocolos de segurança.

Esquecem-se de que sempre há vulnerabilidades que os deixam expostos a riscos, podendo resultar em danos irrecuperáveis. Com o advento do armazenamento em nuvem, muitas empresas foram levadas a acreditar que simplesmente mudar para a nuvem garante a proteção contra ataques cibernéticos.

E embora seja certamente um local seguro para armazenar os dados confidenciais de uma empresa, não é uma fortaleza impenetrável, por isso a importância da criptografia de dados para a segurança da nuvem.

Além disso, algumas empresas permanecem com tecnologias mais antigas sem atualizar para avanços mais novos e mais seguros, o que as deixa ainda vulneráveis a riscos de segurança.

As empresas podem aproveitar aspectos de segurança inovadores para ajudá-las a mitigar ameaças à segurança. As redes definidas por software podem fornecer segurança automatizada no nível do hardware por meio de roteadores e switches.

As ferramentas de gerenciamento de configuração fornecem um método conveniente para gerenciar e automatizar as configurações de segurança.

É hora de as empresas que investem em sistemas de computação em nuvem também investirem em tornar seus sistemas de segurança cibernética mais seguros, confiáveis e robustos contra ataques cibernéticos com uso da criptografia de dados.

Sobre a Eval

A EVAL está a mais de 18 anos desenvolvendo projetos nos segmentos financeiro, saúde, educação e indústria, Desde 2004, oferecemos soluções de Autenticação, Assinatura Eletrônica e Digital e Proteção Contra Ataques Cibernéticos. Atualmente, estamos presente nos principais bancos brasileiros, instituições de saúde, escolas e universidades, além de diferentes indústrias.

Com valor reconhecido pelo mercado, as soluções e serviços da EVAL atendem aos mais altos padrões regulatórios das organizações públicas e privadas, tais como o SBIS, ITI, PCI DSS, e a LGPD. Na prática, promovemos a segurança da informação e o compliance, o aumento da eficiência operacional das empresas, além da redução de custos.

Inove agora, lidere sempre: conheça as soluções e serviços da Eval e leve sua empresa para o próximo nível.

Eval, segurança é valor.