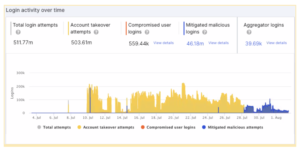

Em um cenário onde os ataques DDoS (Negação de Serviço Distribuído) estão se tornando cada vez mais frequentes e sofisticados, a segurança cibernética se mantém como um pilar fundamental para garantir a continuidade dos negócios e proteger a integridade dos dados. Por exemplo, no primeiro semestre de 2023, houve um aumento alarmante dessas ameaças.

A NETSCOUT, em seu Relatório de Inteligência sobre Ameaças DDoS, identificou quase 7,9 milhões de ataques DDoS, refletindo uma evolução contínua dos métodos de ataque que causam danos extensivos em escala global.

Além disso, dados da Zayo, empresa global de infraestrutura de comunicações, revelaram um aumento de 200% nos ataques DDoS, em comparação com o ano anterior, com um pico impressionante de atividade de ataque de 387% entre o primeiro e o segundo trimestre de 2023. E para o restante do mesmo ano, a Cisco estimou que o total de ataques DDoS em todo o mundo alcançaria 15,4 milhões.

Esses dados destacam a escala e complexidade crescentes dos ataques DDoS. Consequentemente, a urgência de implementar estratégias de mitigação eficazes.

Assim, a capacidade de responder prontamente a essas ameaças pode significar a diferença entre uma interrupção menor e consequências devastadoras. Não só para as operações dos negócios, como também a reputação da empresa e a segurança dos dados.

Ataques DDoS: Quando o Silêncio Prevalece, o Caos Reina

No universo digital em constante evolução, a familiaridade com os ataques de Negação de Serviço Distribuído não é mais uma questão reativa, mas ativa. Para aqueles profissionais experientes em cibersegurança, os ataques DDoS emergem como uma ameaça e um presságio do caos que pode se seguir.

A capacidade destes ataques de silenciar abruptamente a operacionalidade de um serviço online serve como um lembrete sombrio da fragilidade do nosso mundo conectado.

Os ataques DDoS, armados com a eficiência da automação e a forte intenção de cometer crimes, são a personificação do medo no ciberespaço. Além disso, a escalada recente em sua frequência e sofisticação confirma sua posição como uma das principais ameaças cibernéticas. O que sinaliza um alarme para organizações em todo o mundo.

Não se engane: a tempestade que esses ataques prometem não é apenas uma interrupção temporária, mas um prenúncio de grandes prejuízos – financeiros, operacionais e reputacionais.

À medida que navegamos neste mar tempestuoso, o conhecimento e a preparação são nossos únicos salva-vidas. Portanto, ignorar a ameaça dos ataques DDoS é convidar o caos para dentro de nossas empresas, subestimando o potencial destrutivo que eles carregam.

Então, a pergunta que permanece não é se podemos nos dar ao luxo de fortalecer nossas defesas, mas se podemos nos dar ao luxo de não o fazer.

Ataques DDoS: Quanto o Fator Tempo é Crítico

Nesse “xadrez cibernético”, onde atacantes e defensores se enfrentam em uma batalha incessante pela supremacia digital, a velocidade de resposta não é apenas uma vantagem; é uma necessidade absoluta.

O crescente número de ataques DDoS se tornaram mais do que meros incômodos e se estabeleceram como ameaças severas à continuidade dos negócios. Desse modo, a agilidade na resposta emerge como a linha divisória entre a resiliência e o colapso.

Logo, o tempo, nesse contexto, não é apenas um recurso valioso, é uma moeda que está sempre se esgotando. A diferença de segundos na detecção e mitigação de um ataque DDoS pode resultar em consequências dramaticamente diferentes.

Por isso, uma resposta rápida pode significar a manutenção da operacionalidade dos serviços, enquanto a demora pode acarretar em danos irreparáveis, tanto financeiros quanto reputacionais.

Responder um ataque DDoS não apenas reduz inatividade, mas também minimiza os danos

A capacidade de responder prontamente a um ataque DDoS reduz o tempo de inatividade de um negócio e minimiza os danos potenciais. Pois, na era digital, a disponibilidade constante é um pilar fundamental para a satisfação do cliente e a confiança do consumidor.

Então, uma interrupção, mesmo que breve, pode levar à perda de clientes, diminuição da receita e, em casos extremos, questionamentos sobre a viabilidade a longo prazo de uma organização.

Na prática, uma resposta rápida e eficaz pode atuar como um poderoso dissuasor contra futuros ataques. Os atacantes frequentemente visam alvos percebidos como vulneráveis. Portanto, demonstrar a capacidade de responder e recuperar rapidamente pode desencorajar tentativas subsequentes, realçando a importância de investir em soluções de detecção e mitigação de DDoS avançadas e automatizadas.

Imperva DDoS Protection: Sua Fortaleza Digital Contra a Tempestade Cibernética

Em um cenário onde os ataques DDoS evoluíram de simples aborrecimentos para armas de desestabilização massiva, a necessidade de uma defesa robusta e confiável nunca foi tão crítica.

Assim, nesse contexto, a Imperva DDoS Protection emerge como o escudo que sua organização precisa para não apenas sobreviver, mas prosperar, diante dessas tempestades cibernéticas.

Integrando proteção avançada, detecção instantânea e resposta ágil, esta solução oferece uma oportunidade sem precedentes para assegurar a continuidade dos negócios e fortalecer sua postura de segurança.

Custo do Tempo de Inatividade: O Preço da Complacência

Neste jogo de altas apostas, onde cada segundo de inatividade pode significar perdas financeiras significativas, a escolha entre ação e inação não poderia ser mais clara.

O custo médio de uma hora de inatividade pode devastar o balanço financeiro de qualquer empresa, tornando o investimento em soluções de mitigação de DDoS não apenas prudente, mas essencial. A Imperva DDoS Protection não apenas reduz este risco, mas também transforma a equação financeira, mitigando potenciais perdas e preservando a reputação da sua marca.

Portanto, a escolha é clara: navegue pela tempestade com confiança, sabendo que a Imperva DDoS Protection é sua fortaleza digital infalível.

Evitando Custos de Largura de Banda: Eficiência Econômica Inigualável

A abordagem tradicional de escalar a infraestrutura de rede para absorver o tráfego de ataque pode parecer eficaz. No entanto, vem com custos operacionais proibitivos.

A Imperva DDoS Protection, através de sua tecnologia de mitigação de ataque na borda da rede, permite que as empresas evitem o desperdício de recursos financeiros em largura de banda desnecessária.

Consequentemente, isso protege os serviços online e mantém os custos de operação sob controle.

Proteção Proativa com Otimização de Recursos

A chave para a eficiência econômica no combate aos ataques DDoS reside na otimização dos recursos existentes. A solução da Imperva emprega algoritmos avançados para diferenciar entre tráfego legítimo e malicioso, garantindo que apenas o tráfego legítimo consuma os recursos de rede.

Dessa maneira, esta filtragem inteligente previne o gasto desnecessário com expansão de largura de banda, direcionando investimentos para áreas do negócio que geram valor real.

Além disso, a economia gerada pela solução Imperva transcende a simples redução dos custos de largura de banda. Ao prover proteção proativa contra ataques DDoS, ela evita interrupções de serviço que podem resultar em perdas de receita diretas. Logo, também danos à reputação da marca.

A capacidade de manter operações ininterruptas e confiáveis é, por si só, um diferencial competitivo que pode traduzir-se em vantagens econômicas significativas no mercado.

Proteção Ilimitada contra Ataques: Disponibilidade Garantida

Onde ataques de qualquer tamanho ou duração podem surgir sem aviso, a promessa da Imperva DDoS Protection de defesa ilimitada é a garantia de que sua operação não apenas continuará, mas permanecerá ininterrupta.

Investir na solução Imperva DDoS Protection é uma decisão estratégica que oferece retorno sobre o investimento de maneiras mensuráveis. Reduzindo os custos associados à mitigação de ataques DDoS. Também salvaguardando contra perdas de receita por inatividade as organizações podem ver uma melhoria tangível em seus resultados financeiros.

Esta eficácia econômica não apenas justifica o investimento inicial, mas também reforça a posição de mercado da empresa a longo prazo.

Case de Sucesso Imperva e DigiCert: Uma Blindagem Inovadora no Combate aos Ataques DDoS

A história de sucesso da DigiCert com a Imperva surge como uma importante referência de inovação e resiliência. A DigiCert, reconhecida por sua liderança em soluções de segurança digital e autenticação, encontrou na Imperva o parceiro ideal para elevar sua defesa contra ataques DDoS. Particularmente, ao expandir sua presença na nuvem através da Amazon Web Services (AWS).

A transição da DigiCert para a AWS revelou um desafio crítico: a necessidade de uma solução que minimizasse os falsos positivos, que anteriormente resultavam na rejeição de tráfego legítimo.

A exigência era clara – uma defesa robusta contra DDoS sem comprometer a acessibilidade dos usuários legítimos. Assim, com a Imperva, a DigiCert encontrou a solução ideal, capaz de fornecer uma proteção WAF e mitigação de DDoS integradas e automatizadas, abrangendo todo o ambiente híbrido da DigiCert com precisão e eficiência.

Solução Integrada: Proteção Híbrida Avançada

A implementação da Imperva transformou a segurança da DigiCert, estendendo a proteção WAF já utilizada em seus aplicativos locais para o ambiente AWS.

Essa expansão permitiu uma proteção contínua contra uma variedade de ameaças, desde ataques de injeção de SQL e scripts entre sites até bots maliciosos e outras ameaças significativas. Além disso, a capacidade da Imperva de ocultar o endereço IP do servidor web fortaleceu ainda mais a postura de segurança da DigiCert.

Em resumo, a colaboração entre a DigiCert e a Imperva gerou benefícios tangíveis, destacando-se a redução do risco de interrupção dos aplicativos e uma segurança aprimorada para dados e aplicativos contra explorações.

Vale destacar ainda que, a proteção DDoS da Imperva, foi capaz de limpar mais de 6 terabits por segundo de tráfego de rede. Consequentemente, garantiu uma resposta rápida com um SLA de 3 segundos, assegurando uma disponibilidade ininterrupta dos serviços mesmo sob ataques massivos.

Resultado final: Eficiência e Conformidade

Aaron Blakely, Diretor de Operações de Segurança Global da DigiCert, expressou sua admiração pela capacidade da Imperva de absorver ataques de grande magnitude, enfatizando a importância dessa capacidade para a proteção eficaz.

A interface de usuário intuitiva da Imperva também foi elogiada pela equipe da DigiCert, permitindo uma visibilidade e controle sem precedentes sobre as ameaças, ao mesmo tempo em que ajudava a empresa a manter a conformidade com os requisitos regulatórios.

Ao final de todo o processo, as empresas DigiCert e Imperva enfrentaram com sucesso um ataque em grande escala que durou três dias, sem interrupções nos serviços. E estabeleceu um novo padrão de segurança para ambientes de aplicativos híbridos. Conseguimos demonstrar o poder da automação e da colaboração estratégica na era da segurança cibernética.

Garanta Sua Inviolabilidade Digital com Imperva DDoS Protection

A solução da Imperva funciona como uma armadura digital que oferece defesa contra os ataques DDoS. Mas também otimização de recursos, garantindo a continuidade dos negócios sem os custos proibitivos da expansão da largura de banda.

Para empresas que navegam neste tempestuoso desafio para garantir a segurança da informação, a lição é clara: a prevenção e a preparação são fundamentais. Investir em soluções de mitigação de DDoS, como a Imperva DDoS Protection, não é mais uma opção, mas uma necessidade estratégica.

O caso de sucesso entre Imperva e DigiCert mostrou a capacidade de tais soluções de defender, antecipar e neutralizar os ataques DDoS. Assegurando que a operação da sua empresa permaneça resiliente e ininterrupta.

Diante do potencial destrutivo dos ataques DDoS e do custo proibitivo do tempo de inatividade, convidamos as organizações a refletir sobre sua atual postura de segurança cibernética.

É hora de considerar a Imperva DDoS Protection como seu escudo contra as tempestades digitais. Garanta a continuidade, a eficiência e a segurança dos seus negócios no cenário digital desafiador de hoje.

A parceria entre Eval e Imperva, agora reforçada pela expertise e alcance global da Thales, oferece a solução definitiva em proteção DDoS. Portanto, combinamos tecnologia de ponta, inteligência cibernética avançada e um compromisso inabalável com a segurança digital.

Não espere o inesperado acontecer. Faça da prevenção e da inovação os pilares da sua estratégia digital. Entre em contato com a Eval hoje mesmo e descubra como a solução Imperva DDoS Protection pode fortalecer a segurança dos dados na era digital.

Proteja-se com os líderes de mercado e garanta a sua paz de espírito no ambiente digital.

Sobre a Eval

Com uma trajetória de liderança e inovação que remonta a 2004, a Eval acompanha as tendências tecnológicas em uma busca incessante para trazer novidades. E, claro, oferecer soluções e serviços que fazem a diferença na vida das pessoas.

Com valor reconhecido pelo mercado, as soluções e serviços da Eval atendem aos mais altos padrões regulatórios das organizações públicas e privadas. Entre eles, estão: SBIS, ITI, PCI DSS, e a LGPD. Na prática, promovemos a segurança de informações sensíveis e o compliance, o aumento da eficiência operacional das empresas, além da redução de custos.

Inove agora, lidere sempre: conheça as soluções e serviços da Eval e leve sua empresa para o próximo nível.

Eval, segurança é valor. CLIQUE AQUI e fale com um especialista.