Existe um ditado que diz que “se não foi documentado, não foi feito”. Ele é muito pertinente para o setor de saúde, afinal o registro médico, ou prontuário do paciente está no topo das prioridades quando se fala em atendimento.

Embora sirva inicialmente como uma ferramenta de comunicação para auxiliar os membros de uma equipe de saúde multidisciplinar, o prontuário do paciente pode ser usado para diferentes aplicações, como funções administrativas, financeiras e jurídicas.

Por ter se tornado um documento tão importante no processo de atendimento e depois dele, o prontuário do paciente deve ser tratado com prioridade por todos os profissionais que fazem uso deste conjunto de documentos e procedimentos médicos.

A importância do prontuário do paciente

A manutenção de registros clínicos é um componente da boa prática profissional e prestação de serviços de saúde de qualidade.

Independentemente da forma dos registros — eletrônica ou manual —, a boa manutenção do prontuário do paciente deve permitir a continuidade dos cuidados e melhorar a comunicação entre os diferentes profissionais de saúde.

Consequentemente, os prontuários dos pacientes devem ser atualizados por todos os membros da equipe que estão envolvidos nos cuidados:

- Médicos;

- Cirurgiões;

- Enfermeiros;

- Farmacêuticos;

- Fisioterapeutas;

- Terapeutas ocupacionais;

- Psicólogos;

- Administradores;

- Estudantes.

Havendo necessidade, os próprios pacientes devem ter acesso aos seus registros para poderem ver o que foi feito e considerado.

Além disso, os prontuários dos pacientes são documentos valiosos para auditar a qualidade dos serviços de saúde oferecidos. Eles também podem ser usados para investigar incidentes graves, queixas e casos de compensação.

Manter o prontuário do paciente é garantir a continuidade do tratamento

Ao realizar as notas clínicas, os profissionais de saúde documentam a história médica do paciente. Ao registrar informações relevantes, médicos e assistentes garantem referências para o futuro.

Como mencionamos no início do post, se você não anotou, não aconteceu. Isto é de particular relevância no caso de uma decisão médica contestada, pois o mais importante é garantir a continuidade.

Certificar-se de que as anotações clínicas sejam atualizadas e concluídas com precisão garantirá que informações adequadas sejam fornecidas a todos os profissionais de saúde envolvidos com o paciente e os ajudará em possíveis decisões.

Naturalmente, isso também beneficia o paciente. Afinal, assim ele evita desperdício de tempo com a repetição de exames e diagnósticos imprecisos ou tratamentos inapropriados.

Instituições de saúde que investem em bons registros clínicos têm facilitada a tomada de decisões para um único paciente, liberando, assim, o tempo que pode ser gasto com pessoas mais necessitadas.

Finalmente, registros clínicos ruins podem ter um impacto profundo na saúde de um paciente ao longo da vida, assim como na gestão administrativa das organizações. Por isso, separamos importantes passos para evitar problemas com prontuários.

7 passos para evitar problemas com o prontuário do paciente

1. Prestar atenção na gestão de informações

Como vimos anteriormente, o prontuário do paciente tem muitas funções. Ele reúne informações históricas de várias fontes, registradas por vários indivíduos e organizações. Sendo assim, a gestão de tudo isso deve ser projetada de forma a tornar os dados prontamente acessíveis.

A gestão de informações médicas, por meio do prontuário do paciente, deve evitar erros de arquivamento ou perda de documentos. A qualidade do atendimento que um paciente recebe também sofrerá caso as informações do seu caso sejam mal gerenciadas.

Na gestão bem-sucedida das informações médicas tem de haver um processo sistemático que dê apoio às decisões, à formação de opiniões e aplicação de tratamentos médicos que proporcionem a melhoria da qualidade de vida dos pacientes.

2. Proteger registros e informações contra perdas, adulteração ou acesso indevido

Um componente adicional na gestão de informações na era da internet é a segurança de dados. É preciso adotar regras específicas sobre o conteúdo do prontuário do paciente e o compartilhamento dele.

Em muitos países, os registros eletrônicos de saúde são rigorosamente regulamentados. O Serviço Nacional de Saúde do Reino Unido, por exemplo, tem alguns domínios de e-mail, como @nhs.net, que são monitorados de perto para preservar a segurança de dados pessoais e registros médicos.

Lembrando que não é permitido compartilhar dados de pacientes via Gmail, Dropbox, iCloud ou flash drives pessoais não codificados. Também é estritamente proibido compartilhar imagens com dados de pacientes identificáveis no Facebook, Twitter ou outras plataformas de mídia social.

3. Padronizar diagnósticos e demais procedimentos médicos

As boas práticas médicas preconizadas por boa parte dos conselhos de medicina em diferentes países afirmam claramente que os prontuários representam o registro formal do trabalho de um médico, especialista ou assistente e devem ser claros, precisos, legíveis e escritos de maneira científica. Eles devem incluir:

- Todos os achados clínicos relevantes;

- Registro das decisões tomadas e ações acordadas, bem como a identidade de quem tomou as decisões e concordou com as ações;

- Registro das informações dadas aos pacientes;

- Registro de quaisquer medicamentos prescritos e outras investigações ou tratamentos realizados;

- Identidade de quem fez o registro e quando isso aconteceu.

4. Identificar autor e data de cada registro no prontuário, monitorando aspectos de pontualidade e legibilidade

Toda entrada no prontuário do paciente deve ser datada, cronometrada (24 horas) e legível.

Cada registro deve ser feito o mais rápido possível após a ocorrência do evento, por exemplo, mudança no estado clínico, enfermaria, investigação etc. O responsável precisa assinar com a sua identificação.

Além disso, é fundamental que o registro seja feito antes que outro membro da equipe atenda. Se houver um atraso, ele deve ser registrado, bem como os motivos.

5. Assegurar o sigilo das informações

Registros clínicos, incluindo identificadores e dados sobre o diagnóstico, prognóstico ou tratamento de qualquer paciente ou assunto, são considerados confidenciais globalmente.

Portanto, o compartilhamento de informações médicas só pode acontecer com o consentimento prévio por escrito do paciente ou indivíduo em relação ao qual o registro é mantido.

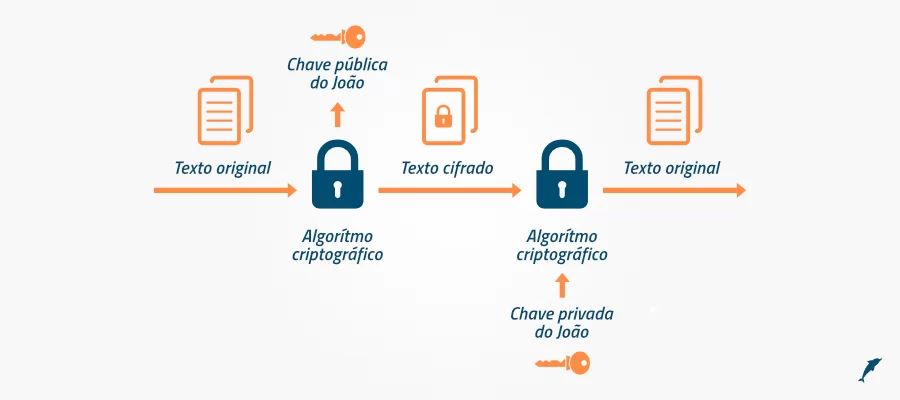

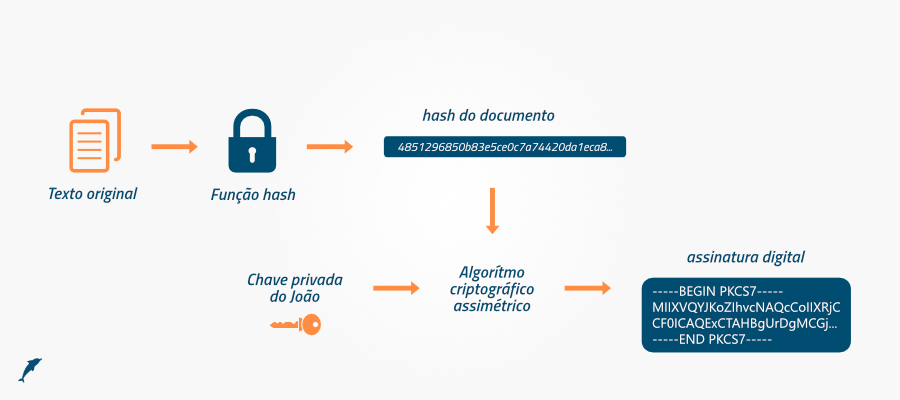

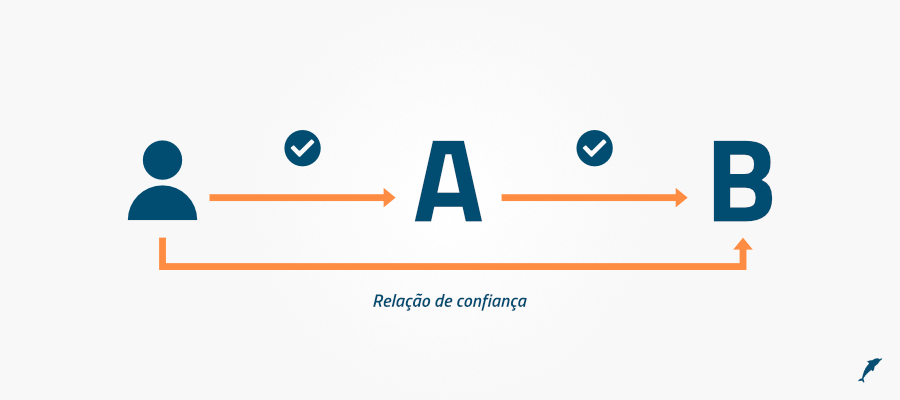

No caso de compartilhamento entre profissionais e instituições de saúde, medidas que possam garantir a proteção e integridade de dados, a exemplo do uso de assinaturas e certificados digitais, devem ser adotadas.

6. Usar o prontuário pautado pelo compromisso ético e legal, tanto por parte da instituição quanto dos médicos que nela atuam

Entradas de registros médicos devem ser objetivas. O médico deve documentar objetivamente o que o paciente fez ou disse que levou o profissional a concluir o tipo de atendimento adotado.

É arriscado para as instituições de ensino e seus profissionais se referirem a um paciente que possam dar um entendimento pejorativo, como “alcoólatra” ou escrever que ele “abusa de drogas”.

Em vez disso, o médico pode concluir que o paciente teve, por exemplo, “comportamento de busca de drogas”. Procedimentos como esse demonstram o compromisso ético e legal nas ações executadas por instituições e profissionais.

7. Fazer testes e avaliação de sistemas, garantindo a segurança de todo o procedimento

As necessidades clínicas de gerenciamento de informações devem direcionar para o desenvolvimento de registros eletrônicos.

Prontuários eletrônicos completos, integrados e legíveis oferecem valor agregado. Por exemplo, eles podem ser acessados de vários locais e usados para gerar alertas de risco, indicando que novas informações estão disponíveis.

O uso da tecnologia enfatiza a importância de abordagens padronizadas para o registro e a organização da informação como meio de facilitar uma boa comunicação, sem a qual existe o risco de um mau atendimento ao paciente.

A precisão, privacidade e segurança das informações do paciente devem ser uma prioridade para todos os profissionais da área médica e as instituições de saúde. Certifique-se de que o prontuário esteja atualizado, assim como seus manuais e procedimentos de atendimento.

Realize treinamentos para evitar possíveis violações de segurança ou atendimento. A maioria pode ser facilmente evitada com a implementação de políticas e processos, além do investimento em tecnologia. Isso garante a conformidade com os melhores padrões de atendimento e as legislações do setor de saúde.

Ficou com dúvidas? Nossos especialistas terão o maior prazer em respondê-las, contribuindo para o desenvolvimento dos seus projetos de segurança de dados e a melhoria contínua da sua instituição de saúde.

Sobre a Eval

A EVAL está há mais de 18 anos desenvolvendo projetos nos segmentos financeiro, saúde, educação e indústria. Desde 2004, oferecemos soluções de Autenticação, Assinatura Eletrônica e Digital e Proteção de Dados. Atualmente, estamos presentes nos principais bancos brasileiros, instituições de saúde, escolas e universidades, além de diferentes indústrias.

Com valor reconhecido pelo mercado, as soluções e serviços da EVAL atendem aos mais altos padrões regulatórios das organizações públicas e privadas, tais como o SBIS, ITI, PCI DSS, e a LGPD. Na prática, promovemos a segurança da informação e o compliance, o aumento da eficiência operacional das empresas, além da redução de custos.

Inove agora, lidere sempre: conheça as soluções e serviços da Eval e leve sua empresa para o próximo nível.

Eval, segurança é valor.