“Los fallos criptográficos se han convertido en un problema creciente en un mundo que depende en gran medida de las transacciones digitales y las comunicaciones en línea que hacen uso de la criptografía.

En este contexto, la ciberseguridad, con especial atención a los algoritmos criptográficos, se ha vuelto fundamental. Estos algoritmos son una herramienta esencial para proteger los datos sensibles.

Sin embargo, la eficacia de este cifrado de datos depende directamente de su aplicación correcta y segura, un aspecto que, por desgracia, a menudo se pasa por alto.”

A

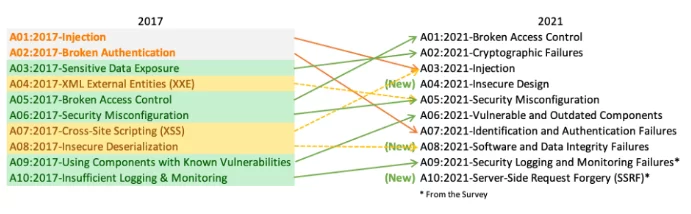

OWASP (Proyecto mundial abierto de seguridad de las aplicaciones)

) es una fundación sin ánimo de lucro que trabaja para mejorar la seguridad del software. En 2021, la Fundación publicó su última lista “Top 10”,

clasificación de las amenazas a la ciberseguridad

.

En esta lista,

los fallos criptográficos ascendieron a la segunda posición

lo que pone de relieve la gravedad de este problema.

Anteriormente clasificados como “Exposición de datos sensibles”, los fallos criptográficos han sido reconocidos como la causa principal de muchas violaciones de la seguridad.

No se trata de meros síntomas de problemas de seguridad más amplios, sino de fallos fundamentales que permiten exponer datos sensibles y poner en peligro los sistemas.

Este artículo explorará la creciente amenaza de los fallos criptográficos y destacará la importancia de un control más estricto de las claves y algoritmos criptográficos.

Si comprendemos la naturaleza de estos fallos y aplicamos los controles adecuados, podremos hacer que nuestros sistemas sean más seguros y proteger mejor nuestros datos de las ciberamenazas.

Necesidad de un control más estricto de las claves y algoritmos criptográficos

En resumen, el cifrado es una herramienta poderosa para proteger datos sensibles, pero cuando se utiliza mal o se descuida, puede ser el origen de brechas de seguridad catastróficas.

Muchos de los errores más comunes relacionados con la criptografía pueden atribuirse a fallos en el control de las claves criptográficas y los algoritmos. He aquí algunos de los problemas más comunes:

-

Uso de algoritmos y protocolos criptográficos débiles u obsoletos.

A medida que avanza la tecnología, los algoritmos y protocolos que antes se consideraban seguros pueden volverse vulnerables. Por ejemplo, las funciones hash como MD5 y SHA1 fueron muy utilizadas en el pasado, pero ahora se consideran inseguras y se desaconsejan.

Del mismo modo, el uso de métodos de relleno criptográfico obsoletos, como PKCS número 1 v1.5, también puede dar lugar a vulnerabilidades.

-

Uso inadecuado de claves criptográficas

Las claves criptográficas son una parte fundamental de la criptografía, pero a menudo se gestionan mal.

Entre los problemas más comunes se encuentran el uso, generación o reutilización de claves criptográficas débiles y la falta de rotación adecuada de las claves.

Además, un almacenamiento inadecuado de las claves, como almacenarlas en el código fuente, puede hacerlas vulnerables a la exposición y el robo.

-

Transmisión de datos en texto plano

Incluso con cifrado, si los datos se transmiten en texto claro (por ejemplo, a través de protocolos como HTTP, SMTP, FTP), pueden ser interceptados y leídos por atacantes.

-

Fallo en la validación adecuada de certificados y cadenas de confianza

Para establecer una conexión segura, debe validar correctamente los certificados del servidor y las cadenas de confianza. Si no lo hace, los atacantes pueden hacerse pasar por entidades de confianza e interceptar o alterar los datos.

-

Ausencia de cifrado autenticado

El cifrado autenticado es una forma de criptografía que no sólo protege la confidencialidad de los datos, sino también su integridad y autenticidad.

Si sólo se utiliza el cifrado, sin autenticación, los datos pueden ser vulnerables a determinados tipos de ataques.

En la práctica, para mitigar estos fallos es vital un control estricto de las claves y los algoritmos criptográficos.

Reforzar la ciberseguridad: mitigar las brechas criptográficas

Los fallos criptográficos, aunque peligrosos, son evitables. Hay varias medidas preventivas que pueden adoptarse para minimizar el riesgo de estos fallos. He aquí algunas de las más importantes:

-

Clasifique sus datos

Identifique qué datos son sensibles y necesitan protección adicional. Esto puede incluir información personal, historiales médicos, números de tarjetas de crédito, secretos comerciales y cualquier dato sujeto a leyes o normativas de privacidad.

-

Minimizar el almacenamiento de datos sensibles

En otras palabras, no almacenes más de lo que necesitas. Elimine los datos sensibles en cuanto dejen de ser necesarios.

Si necesitas almacenar datos confidenciales, asegúrate de que estén encriptados.

-

Utilizar algoritmos y protocolos seguros y actualizados

Evite utilizar algoritmos y protocolos criptográficos que se sabe que son inseguros o que han quedado obsoletos. Asegúrese de que utiliza algoritmos y protocolos considerados seguros por las autoridades actuales en materia de ciberseguridad.

-

Aplicar una gestión eficaz de las claves

Las claves criptográficas deben generarse y almacenarse de forma segura, evitando su reutilización entre diferentes sistemas o aplicaciones. Además, debe implantarse un proceso de rotación periódica de las llaves.

-

Utilizar el cifrado en tránsito y en reposo

Los datos deben cifrarse, incluso en reposo o cuando se transmiten entre sistemas (en tránsito).

-

Autentique sus cifrados

Utiliza siempre el cifrado autenticado, que protege no sólo la confidencialidad de los datos, sino también su integridad y autenticidad.

-

Evitar funciones y esquemas criptográficos obsoletos

Evite el uso de funciones hash obsoletas como MD5 y SHA1 y esquemas de relleno criptográfico obsoletos como PKCS número 1 v1.5.

Adoptando estas medidas preventivas, las organizaciones pueden reforzar su ciberseguridad y mitigar el riesgo de infracciones criptográficas.

La ciberseguridad es un campo en constante evolución, y es importante estar siempre alerta y al día de las últimas y mejores prácticas.

Aumento de los fallos criptográficos: la urgencia de un control estricto

A medida que evolucionan las amenazas a la seguridad web, es esencial que evolucionen también las prácticas de cifrado.

Aplicar medidas preventivas sólidas y mantener un control estricto de las claves y algoritmos criptográficos es un paso crucial para garantizar la seguridad de los datos y la fiabilidad de los sistemas.

Concienciar sobre la importancia de un cifrado seguro y eficaz es clave para combatir la creciente oleada de fallos criptográficos.

Eval lidera la agilidad criptográfica y las tecnologías avanzadas

Eval es una empresa que se diferencia en el mercado por adoptar y ofrecer tecnologías avanzadas. Una de sus principales áreas de especialización es la agilidad criptográfica, junto con las herramientas de firma electrónica, esenciales en la era digital actual.

Las soluciones de firma electrónica de Eval son herramientas sólidas que proporcionan el nivel de seguridad necesario para las transacciones y acuerdos digitales. Con ellas, se puede confirmar la autenticidad de documentos, contratos y transacciones digitales, protegiendo contra el fraude y los malentendidos.

Sin embargo, es en la agilidad criptográfica donde Eval brilla de verdad. Como una de las estrategias más vitales para proteger la información digital, la agilidad criptográfica permite una rápida adaptación a las amenazas y evoluciones del panorama de la ciberseguridad.

La agilidad criptográfica es esencial para mantener la confianza en los entornos digitales, donde las amenazas evolucionan constantemente y la seguridad de los datos es de vital importancia. Eval reconoce esta necesidad y está a la vanguardia de la implantación de sistemas que permitan cambiar y actualizar rápidamente los algoritmos criptográficos y los protocolos de seguridad.

En Eval, utilizamos las últimas y más seguras formas de cifrado y prácticas de agilidad criptográfica para garantizar que los datos de nuestros clientes estén siempre protegidos, sin comprometer la capacidad de adaptación al cambiante panorama de la seguridad digital.

Póngase en contacto con Eval

Ahora que ya conoce la creciente amenaza de los fallos criptográficos y la importancia de un control estricto de las claves y algoritmos criptográficos, es hora de ir un paso más allá.

No deje la seguridad de sus datos al azar. La protección eficaz de sus datos empieza por elegir un socio tecnológico fiable y con experiencia.

Para obtener más información sobre cómo Eval puede ayudarle a reforzar la seguridad de sus datos y reducir los riesgos asociados a los fallos criptográficos, póngase en contacto con nosotros hoy mismo. Nuestros expertos están dispuestos a escuchar sus necesidades y elaborar la solución personalizada que mejor se adapte a sus requisitos.

No espere a que sea demasiado tarde. Convierta la seguridad de sus datos en una prioridad hoy mismo y descubra cómo Eval puede ayudarle a conseguirlo.

Póngase en contacto con Eval ahora y dé el primer paso hacia un futuro más seguro.

Acerca de Eval

Con una trayectoria de liderazgo e innovación que se remonta a 2004, en Eval no sólo nos mantenemos al día de las tendencias tecnológicas, sino que estamos en una búsqueda constante de nuevos avances ofreciendo soluciones y servicios que marquen la diferencia en la vida de las personas.

Las soluciones y servicios de Eval cumplen las normas reglamentarias más estrictas para organizaciones públicas y privadas, como SBIS, ITI, PCI DSS y LGPD. En la práctica, fomentamos la seguridad y el cumplimiento de la normativa en materia de información, el aumento de la eficacia operativa de las empresas y la reducción de costes.

Innova ahora, lidera siempre: descubre las soluciones y servicios de Eval y lleva a tu empresa al siguiente nivel.

Eval, la seguridad es un valor.

Escrito por Arnaldo Miranda, Evaldo. Ai, revisado por Marcelo Tiziano y diseñado por Caio.