No atual panorama digital, a segurança de dados transcende a necessidade, tornando-se uma obrigação.

A cada dia, milhões de transações ocorrem online, cada uma delas demandando um alto nível de cibersegurança nas empresas para proteger informações valiosas.

Neste contexto, as Cipher Suites emergem como elementos cruciais na construção de um ambiente digital seguro. Elas formam a espinha dorsal de muitas operações de segurança de dados na internet, garantindo que as informações se movam de maneira segura e eficiente.

Este artigo busca explorar a complexidade das Cipher Suites, desvendando sua natureza, funcionamento e a importância que possuem na segurança de dados online.

O que são as Cipher Suites?

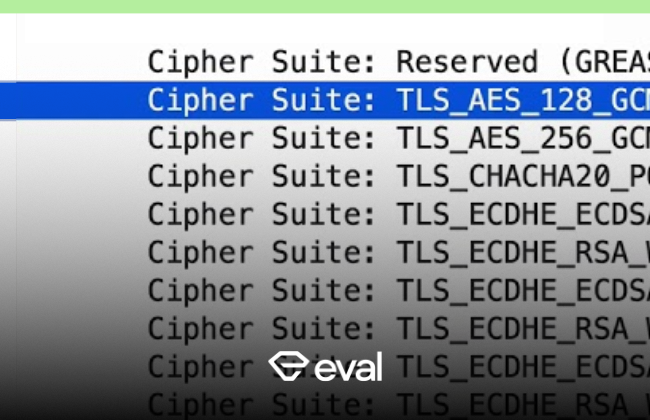

Cipher Suites é o conjunto de algoritmos utilizado combinado para estabelecer uma conexão segura, que incluem:

- Um algoritmo de chave de sessão e seu tamanho de chave: Este é o algoritmo de criptografia simétrica utilizado para cifrar os dados transmitidos na sessão, como o AES de 128 bits, por exemplo.

- Um algoritmo de chave pública e seu tamanho de chave: Trata-se do algoritmo de criptografia assimétrica utilizado para criptografar a chave de sessão, como o RSA de 2048 bits, por exemplo.

- Um algoritmo de hash: É empregado para garantir a integridade dos dados, assegurando que os dados não sejam alterados na troca de informações. Um exemplo de algoritmo de hash utilizado é o SHA.

- Um algoritmo de troca de chaves: É o método pelo qual a chave de sessão é trocada. Exemplos mais comuns são o RSA ou Diffie-Hellman.

Como resultado, temos uma constante que indica quais algoritmos foram utilizados em uma determinada sessão, como por exemplo, “TLS_RSA_WITH_AES_256_CBC_SHA”, que utiliza o protocolo TLS, com algoritmo de criptografia assimétrica RSA, o AES CBC 256 como chave de sessão e SHA para garantir a integridade dos dados.

Outro exemplo é “TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384“, que utiliza ECDHE para a troca de chaves, ECDSA para autenticação, AES com 256 bits em modo GCM para criptografia e SHA384 para a função de hash.

Agora que entendemos isso, vamos examinar como as Cipher Suites funcionam em conjunto com o HTTPS/TLS.

Um outro exemplo é “TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384” que utiliza ECDHE para a troca de chaves, ECDSA para autenticação, AES com 256 bits em modo GCM para criptografia e SHA384 para a função de hash.

Entendendo isso, vamos agora ver como funcionam junto com o HTTPS/TLS.

Como a tecnologia funciona?

As Cipher Suites são a força motriz por trás da segurança de uma conexão HTTPS, embora seu funcionamento possa parecer um pouco complexo. No coração dessa operação está o processo de “handshake” SSL/TLS.

Vamos mergulhar um pouco mais no conceito para entender como as Cipher Suites funcionam.

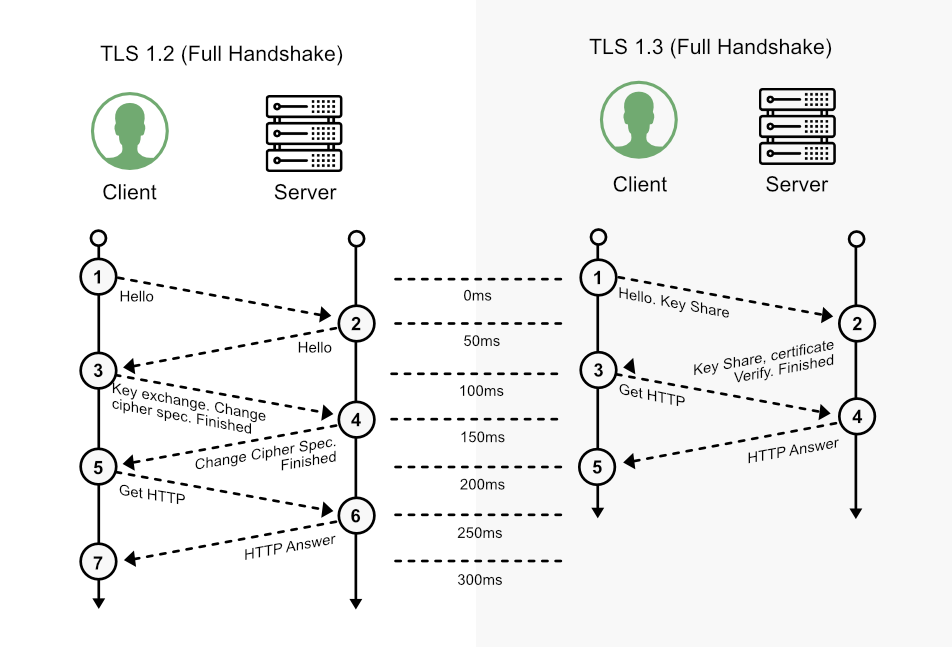

- Quando uma conexão é iniciada entre um cliente (por exemplo, um navegador) e um servidor, um processo de handshake SSL/TLS é deflagrado.Este processo é uma série de etapas que são realizadas para estabelecer uma conexão segura entre o cliente e o servidor. É aqui que as Cipher Suites entram em jogo.

- Durante este handshake, o cliente e o servidor trocam uma lista das Cipher Suites que suportam. Essas listas são comparadas para encontrar uma Cipher Suite que ambos suportam.O servidor, então, tem a responsabilidade de escolher a Cipher Suite mais segura e eficiente que ambos suportam para ser usada durante a sessão.

- Após a escolha da Cipher Suite, o cliente e o servidor iniciam o processo de troca de chaves, que é governado pelo algoritmo de troca de chaves presente na Cipher Suite escolhida.Aqui, é importante notar que uma chave de sessão é criada e é esta chave que será utilizada para cifrar e decifrar os dados transmitidos durante a sessão.Além disso, é definido o algoritmo de criptografia que será usado para criptografar os dados transmitidos entre o cliente e o servidor, e a função hash ou MAC que será usada para garantir a integridade dos dados.

Ao final do handshake, a conexão é estabelecida e os dados podem ser trocados de forma segura entre o cliente e o servidor usando os algoritmos definidos pela Cipher Suite escolhida.

Isso garante que as comunicações sejam protegidas contra interceptação ou modificação por terceiros mal-intencionados.

Há também algumas variações de protocolo, tais como o SSL, TLS 1.2 e TLS 1.3. Para fins didáticos, segue abaixo, de forma resumida, o passo a passo nos protocolos TLS 1.2 E TLS 1.3:

Por que as Cipher Suites são importantes?

As Cipher Suites desempenham um papel crucial na configuração de uma conexão HTTPS segura, pois elas encapsulam uma variedade de funções criptográficas, cada uma desempenhando um papel específico na segurança e integridade da conexão.

Durante o handshake SSL, o cliente e o servidor web empregam quatro elementos principais, cada um representado por um algoritmo específico dentro da Cipher Suite:

- Algoritmo de Troca de Chaves:

Este algoritmo determina como as chaves simétricas serão trocadas entre o cliente e o servidor.

As chaves simétricas são usadas para criptografar e descriptografar os dados transmitidos durante a sessão.

Algoritmos de criptografia assimétrica são utilizados na troca de chaves incluem:

-

- RSA: Tradicional e muito conhecido, o RSA é utilizado na troca de chaves, em resumo, utiliza-se a chave pública do destinatário para cifrar uma chave de sessão, chave que é uma chave de algoritmo simétrico, tal como o AES.

- Diffie-Hellman (DH): Ele é um dos algoritmos mais conhecidos e utilizados ainda hoje para troca de chaves.

- Diffie-Hellman Ephemeral (DHE): É uma variação do DH, no qual uma nova chave é usada a cada nova sessão.

- Elliptic Curve Diffie-Hellman (ECDH): É muito similar ao DH, porém ao invés de utilizar números primos, faz uso de curvas elípticas.

- Elliptic Curve Diffie-Hellman Ephemeral (ECDHE): É uma variação de ECDH e DHE, no qual uma nova chave, usando curvas elípticas no caso, é usada a cada nova sessão.

- Algoritmo de Autenticação ou Assinatura Digital:

Este algoritmo dita como a autenticação do servidor e a autenticação do cliente (se necessária) serão implementadas.

A autenticação ou Assinatura Digital permite que o cliente e o servidor confirmem a identidade um do outro, garantindo que eles estão se comunicando com a entidade correta.

Algoritmos de autenticação incluem RSA, ECDSA, e DSA.

- Algoritmos de criptografia simétrica utilizado para as chaves de sessão:

Este algoritmo é usado para criptografar os dados que são transmitidos entre o cliente e o servidor durante a sessão.

A criptografia simétrica ajuda a garantir a confidencialidade dos dados, com um custo computacional baixo, em se comparando com algoritmos de criptografia assimétrica, tornando-os ininteligíveis para qualquer pessoa que possa interceptar a comunicação.

Algoritmos de criptografia simétrica incluem AES, CHACHA20, Camellia, e ARIA.

- Função Hash/MAC:

Esta função determina como as verificações de integridade de dados serão realizadas. A integridade dos dados é importante para garantir que os dados não foram alterados durante a transmissão.

As funções Hash/MAC, como SHA-256 e POLY1305, são usadas para criar um valor de checksum único para os dados, que pode ser usado para verificar se os dados foram alterados.

Essas funções criptográficas são necessárias em vários pontos da conexão para realizar autenticação, geração e troca de chaves, e um checksum para garantir a integridade.

Para determinar quais algoritmos específicos usar, o cliente e o servidor web começam por decidir mutuamente sobre a Cipher Suite a ser utilizada.

Na prática, as Cipher Suites são necessárias devido à variedade de servidores, sistemas operacionais e navegadores.

Há uma necessidade de acomodar todas essas combinações, por isso as Cipher Suites são úteis para garantir a compatibilidade.

A importância das Cipher Suites na Segurança de Dados

Na prática, as Cipher Suites desempenham um papel vital na segurança de dados em um mundo cada vez mais digital.

Como vimos no decorrer do artigo, elas são a espinha dorsal das conexões seguras na internet, permitindo que as informações sejam transmitidas de forma segura entre clientes e servidores.

As Cipher Suites fornecem um conjunto de algoritmos que garantem a autenticação, a privacidade e a integridade dos dados durante a comunicação.

Elas ajudam a prevenir um grande conjunto de ataques, desde a interceptação de comunicações até a manipulação de dados transmitidos.

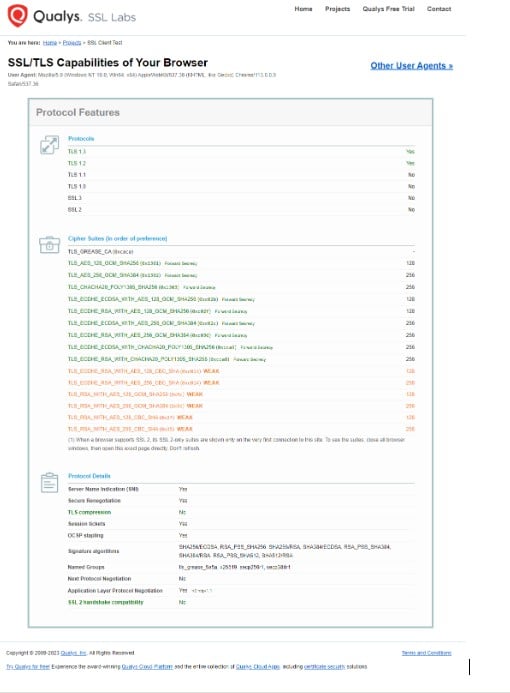

Dado tudo que aprendemos até aqui, há um site interessante no qual ele faz um diagnóstico de quais Cipher Suites seu computador aceita.

Para saber mais entre em: https://clienttest.ssllabs.com:8443/ssltest/viewMyClient.html. Como resultado ele deve retornar algo parecido com:

Como podemos observar, ele listou os protocolos, os algoritmos e algumas informações adicionais. No entanto, escolher a Cipher Suites correta para um servidor é uma tarefa crucial para os administradores.

Compreender a tecnologia é o primeiro passo para garantir a Segurança de Dados

Uma escolha inadequada pode resultar em conexões inseguras, ou até mesmo na incompatibilidade com alguns clientes.

Portanto, manter-se atualizado sobre as melhores práticas de seleção de Cipher Suites é uma parte essencial da gestão da segurança de dados.

E como fazer isso? Como escolher os algoritmos, lembrando que tem que ser aceito pelos dois lados, tanto pelo cliente quanto pelo servidor?

Uma forma de aumentar a segurança do seu computador é eliminado alguns algoritmos que já se sabe que são fracos, para isso a recomendação é a leitura do artigo da Microsoft no qual ensina via PowerShell os comandos que você pode utilizar para limitar o uso de algoritmos fracos.

Clique aqui para ver mais como desabilitar algortimos no windows.

Você também pode conferir os algoritmos que já são aceitos por padrão no Windows.

Clique aqui para ver mais no windows 11.

Com o avanço da tecnologia e a constante evolução das ameaças à segurança, é crucial compreender a importância das Cipher Suites e como elas funcionam.

Este conhecimento permitirá que tomemos decisões mais informadas para proteger nossos dados e manter nossas comunicações online seguras.

Em resumo, as Cipher Suites são mais do que apenas um conjunto de algoritmos, elas são a linha de frente na batalha contínua pela segurança de dados na internet.

Sobre a Eval

Com uma trajetória de liderança e inovação que remonta a 2004, a Eval não apenas acompanha as tendências tecnológicas, mas também estamos em uma busca incessante para trazer novidades oferecendo soluções e serviços que fazem a diferença na vida das pessoas.

Com valor reconhecido pelo mercado, as soluções e serviços da Eval atendem aos mais altos padrões regulatórios das organizações públicas e privadas, tais como o SBIS, ITI, PCI DSS, e a LGPD. Na prática, promovemos a segurança da informação e o compliance, o aumento da eficiência operacional das empresas, além da redução de custos.

Inove agora, lidere sempre: conheça as soluções e serviços da Eval e leve sua empresa para o próximo nível.

Eval, segurança é valor.

Escrito por Arnaldo Miranda, Evaldo. Ai, revisado por Marcelo Tiziano e Designer de Caio.